云WAF概述

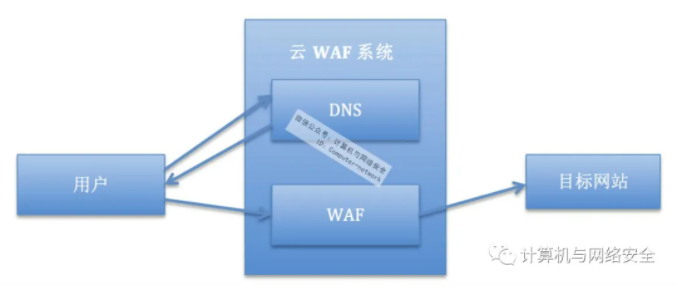

发布日期:2021-07-14云WAF(Web应用防火墙)是WAF的另一种表现形态,它将WAF的功能在云端进行实现。只需要把域名的解析权交给云WAF,它就可以利用DNS调度技术,改变网络流量的原始流向,将网络流量牵引到云端的WAF上,云端的WAF对流量进行净化和过滤后,将安全的流量回传给后端真实的应用,最终达到安全过滤和保护的作用。

1、云WAF的价值

云WAF的价值主要包含以下部分。

(1)它是一种替身式防护

如果目标加入云 WAF 系统中,那么用户访问目标网站的数据流向就会发生改变。正常的情况如下图:

当把域名解析权交给云WAF系统后,情况如下图:

可以看到,用户是直接与云WAF进行通信的,然后再由云WAF转发给目标网站,这中间用户并没有直接与目标网站建立连接,因而它可以隐藏目标网站的真实IP,从而起到了替身保护的作用。

(2)它是一种虚拟化补丁

我们知道,软件存在漏洞是不可避免的,所以软件厂商会定期推出更新补丁。但有的软件打补丁工作却非常复杂,而且还会影响其稳定性。举个例子,比如OpenSSL,在大多数企业无法及时更新补丁,因此就有了虚拟补丁的概念。在应用程序之前设置某种类型的代理,用来控制程序的输入和输出,从而组织或消除攻击行为。它在一定程度上降低了企业的安全风险,并有效降低了企业的IT运维成本。WAF可以在新补丁推出之前或无法更新补丁时,利用安全策略对攻击流量进行过滤和净化,从而消除特定的攻击行为,为后续的修复和更新赢取足够的响应时间,起到一种虚拟补丁的作用。

(3)它是一种完整性保护

云WAF在整个数据流中处于上游环节,目标所有的双向流量都会流经云WAF,因此它能够保证流量或访问请求的完整性。很多公司或企业在服务器被Web入侵后,都无法有效地对攻击过程进行回溯和追踪,主要原因是目标的完整性遭到了破坏,作为分析源的访问日志会被攻击者选择性地擦除掉,从而导致分析人员无法获悉完整的Web交互过程。但如果通过云WAF对访问日志进行完整性保护,那么就能够获取目标完整的访问记录,从而进行精准的入侵回溯分析。

2、防御策略

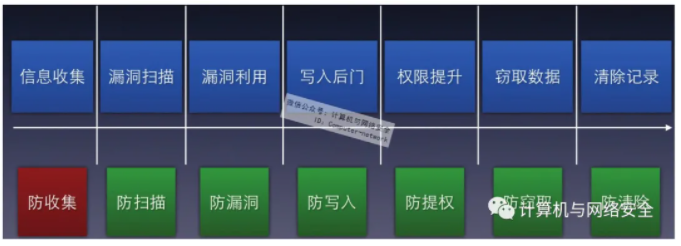

关于防御,它其实是基于攻击来展开的。在攻防对抗的理念中,攻击总是优于防御的。利用攻击来驱动防御,在设计防御策略时,就需要牢记两个重要的安全原则:Design For Failure和纵深防御,这里的Design For Failure是防御思想,它告诉我们没有绝对的安全;纵深防御则是防御行为,它指导我们需要在攻击链条上设置纵深,避免单点防御。综合来说就是,首先需要对攻击链条进行分解,在每个可能的环节点上设置防御,然后对这些防御点进行协同联动,关联阻击,这样才是有效的安全防御。

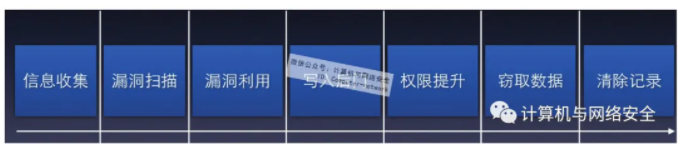

这里以常见的Web攻击进行防御策略制订,步骤如下。

1)将攻击链条进行分解,如下图:

2)运用上述防御原则,在每个环节设置防御,如下图:

3)将这些防御点进行协同联动、关联处置,这样才满足纵深防御实践。

现在再回过头来看看WAF。WAF所处的防御点其实只是整个攻击链条中的部分环节,它主要用来阻挡攻击者对Web服务器的入侵,按照Design For Failure原则,Web服务器在防御理念中是会被攻破的。而云WAF不能感知攻破后的主机层面的攻击行为,因此云WAF需要有纵深层面的补充。纵向层面的补充是,通过 WAF 自身的日志大数据平台进行主动监控和智能预判拦截;深向层面的补充是,通过WAF 后端的主机层面的监控和防御。而且它们都可以与WAF进行联动,只有这样才能有效地保障Web服务器。

安全绝对不是单一产品或服务所能解决的,任何鼓吹绝对安全的行为都是骗人的;同样,寄希望于一种产品或服务进行企业防御的行为也都是不负责任的。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店