预警:PHP存在远程代码执行漏洞,360云WAF提供便捷防护

发布日期:2021-07-26PHP官方公布了一个严重的漏洞,并出现了该漏洞的利用:在使用Nginx + php-fpm的服务器中,在特定配置下,存在远程代码执行漏洞,一旦被黑客利用,服务器就会被黑客控制。

本身Nginx+php是网站服务器使用最多的应用,而这个特定的配置又广泛存在,因此漏洞危害很大。

目前,360云web应用防火墙(WAF)已提供了便捷的防护手段。

一、漏洞原理

Nginx上在处理带有%0a字符串的请求时,会因为遇到换行符\n导致逻辑缺陷,进而导致漏洞可被利用。

二、影响范围

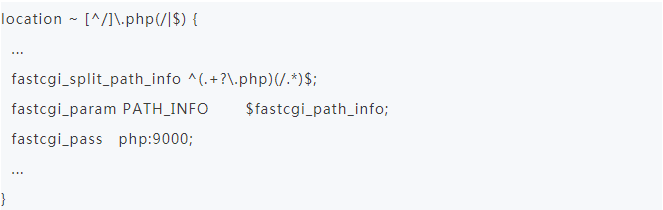

在服务器中,存在以下特定的配置,即可触发远程命令执行漏洞:

三、规避方案

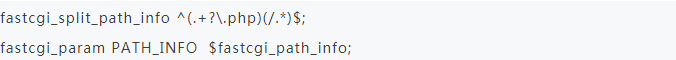

在不影响业务的情况下,删掉 Nginx配置文件中的如下配置:

四、便捷防护方案

360云web应用防火墙提供了对该漏洞的便捷防护,不修改配置文件也无妨,步骤如下:

1、选择要防护的服务器,开启waf;

2、登录waf控制台,在“防护配置”中把“web基础防护”状态设置为打开、模式选择为拦截,如下图:

3、点开2的“高级设置”,把“常规检测”状态打开,如下图:

WAF,是360磐云推出的对网站应用进行多维度检测和防护的安全服务,拦截诸如SQL注入等常见攻击,结合深度机器学习,智能识别恶意请求,防御未知威胁,保障网站业务和数据安全。成功防护了各大商城等大型网站。

五、选择360磐云,就选择了安全可靠

每次严重安全事件爆发,360磐云都会第一时间站在用户身边,提供最新的防护手段。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店