SSL/TLS 握手:关键步骤和重要性说明

发布日期:2024-12-05

有没有想过,当您在浏览器中看到小挂锁图标时,幕后发生了什么?这就是SSL/TLS 握手在起作用,确保您的敏感信息(如密码和信用卡详细信息)保持安全。这种“数字握手”是安全浏览的秘诀,今天,我们将对其进行分解,向您展示它的工作原理以及它的重要性。

什么是 SSL/TLS 握手?

SSL/TLS 握手是一种加密过程,用于启动客户端(例如 Web 浏览器)与服务器之间的安全通信。这是建立加密连接的第一步,可确保交换的数据保持私密、真实且防篡改。尽管这个过程很复杂,但它是自动化的,并且在后台悄无声息地进行,通常不会被最终用户注意到。

SSL 与 TLS:有什么区别?

SSL(安全套接字层)是最初的安全通信协议。然而,由于其漏洞,SSL 已被TLS(传输层安全性)取代,后者提供了增强的安全功能。如今,“ SSL 握手”一词经常与“ TLS 握手”互换使用,尽管 TLS 是现代标准。

SSL/TLS 握手的目的

握手实现了三个主要目的:

身份验证:通过受信任的证书颁发机构 (CA)颁发的数字证书验证服务器的身份(也可以验证客户端的身份)。

加密:建立用于安全数据交换的加密方法和密码套件。

密钥协商:生成唯一的会话密钥,进行对称加密,确保通信高效、安全。

它什么时候发生?

每当发起安全连接时,就会触发 SSL/TLS 握手,例如使用HTTPS访问网站、连接到安全邮件服务器或使用加密 API 调用时。握手可确保双方在交换任何数据之前就安全协议达成一致。

通过为安全通信奠定基础,SSL/TLS 握手在保护敏感信息免受网络威胁方面发挥着至关重要的作用。

SSL/TLS 握手的关键组件

SSL/TLS 握手依赖于几个关键组件,它们共同建立安全连接。了解这些元素可以深入了解握手如何确保数据的隐私性、完整性和真实性。

1. 密码套件

密码套件是握手期间商定的加密算法的集合。它包括:

密钥交换算法:确定如何共享会话密钥(例如,RSA、Diffie-Hellman)。

加密算法:加密交换的数据(例如,AES)。

消息认证算法:确保传输过程中的数据完整性(例如,HMAC)。

客户端和服务器协商选择兼容的密码套件,该密码套件决定其会话的安全参数。

2. 非对称加密与对称加密

非对称加密:在握手过程中使用公钥和私钥对来安全地交换信息。例如,客户端使用服务器的公钥加密预主密钥,服务器使用其私钥解密。

对称加密:握手完成后,双方使用单个会话密钥(在握手期间共享)实现更快、更高效的加密。

3. 数字证书

数字证书通过证明公钥的所有权来验证服务器(以及可选的客户端)。证书由受信任的证书颁发机构 (CA) 颁发,可确保用户连接到目标服务器,而不是冒名顶替者。

4. 会话密钥

会话密钥是握手过程中派生的临时对称密钥。它们对于每个会话都是唯一的,可以实现安全的数据交换,而无需非对称加密的开销。

这些组件共同创建了安全的通信通道,保护数据免遭拦截和篡改。通过建立信任和加密标准,SSL/TLS 握手可保护在线交互免受不断演变的网络威胁。

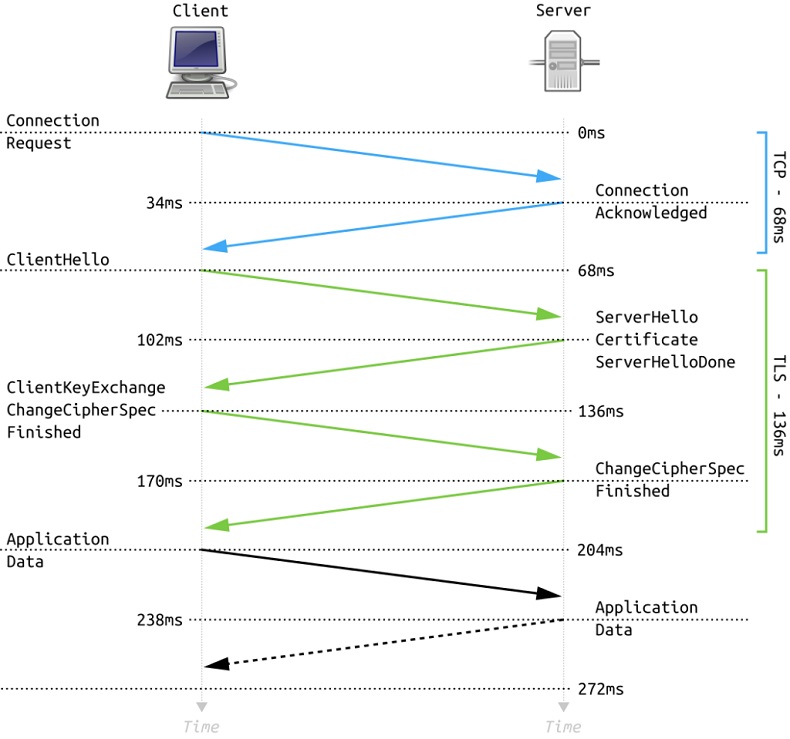

SSL/TLS 握手的分步过程

SSL/TLS 握手是一个多步骤过程,用于在客户端和服务器之间建立安全连接。以下是这些步骤的详细分解:

1. 客户端问候

当客户端(例如 Web 浏览器)向服务器发送ClientHello消息时,握手就开始了。此消息包括:

支持的TLS 版本(例如 TLS 1.2、TLS 1.3)。

客户端可以使用的密码套件列表。

随机生成的数字,客户端 random,用于会话密钥生成。

此步骤启动谈判过程,客户端在此过程中提出其安全能力。

2. 服务器问候

作为响应,服务器回复ServerHello消息,其中包含:

从客户端列表中选择的TLS 版本和密码套件。

服务器随机生成的数,服务器随机。

用于识别连接的会话 ID。

该响应确认服务器可以根据相互兼容性继续握手。

3.服务器证书

服务器发送其数字证书,其中包含其公钥,并由受信任的证书颁发机构 (CA) 签名。客户端验证证书以确保:

证书有效且未过期。

它是由受信任的 CA 颁发的。

域名与证书相匹配。

如果证书验证失败,握手将终止,并且连接将被拒绝。

4. 密钥交换和预主密钥

接下来,客户端和服务器就交换会话密钥的方法达成一致。根据所选的密钥交换算法,具体方法如下:

RSA:客户端使用服务器的公钥加密预主密钥并将其发送给服务器。

Diffie-Hellman(DH):双方共享参数,独立计算相同的预主秘密,而无需直接交换。

预主密钥是用于生成会话密钥的关键值。

5. 会话密钥生成

使用预主密钥以及客户端随机数和服务器随机数,双方独立计算会话密钥。此密钥将用于对称加密,从而实现会话剩余部分的高效、安全的数据传输。

6. 更改密码规范

客户端发送ChangeCipherSpec消息,通知服务器现在将使用新建立的会话密钥加密所有后续消息。服务器使用自己的 ChangeCipherSpec 消息确认此消息。

7. 已完成的消息

客户端发送使用会话密钥加密的“完成”消息,以确认其一方的握手已完成。服务器用其自己的“完成”消息(也经过加密)进行响应,表示握手已成功完成。

此时,双方已相互验证身份(服务器端进行基本握手,双方进行相互 TLS 验证)并建立安全连接。

TLS 1.3 及其改进

TLS 1.3代表了安全通信领域的重大进步,它解决了旧协议中的漏洞,同时提高了性能。TLS 1.3 于 2018 年推出,因其增强的安全性和效率而被广泛采用。

与 TLS 1.2 的主要区别

简化握手:TLS 1.3 减少了握手过程中所需的往返次数,从而降低了延迟。与 TLS 1.2 中的多次交换相比,握手只需一次往返即可完成。

增强安全性:已删除过时的算法,包括 RSA 密钥交换和弱密码套件。仅支持前向密钥交换方法,例如Ephemeral Diffie-Hellman,以确保即使私钥被泄露,过去的会话密钥仍保持安全。

零往返时间 (0-RTT):TLS 1.3 允许会话恢复而无需重新协商,从而为回访客户端提供更快的连接。但是,此功能是可选的,并且会受到严格监控以防止重放攻击。

改进的加密标准:TLS 1.3 使用现代加密算法,例如ChaCha20-Poly1305和AES-GCM,它们提供更好的安全性和性能。

TLS 1.3 的优势

速度:通过简化握手过程并减少延迟,TLS 1.3 可提供更快的连接时间,尤其是在高延迟环境中。

更强的保护:强调前向保密并删除过时的加密算法,以加强对复杂攻击的连接。

面向未来:TLS 1.3 确保与不断发展的安全需求兼容,并最大限度地降低与传统协议相关的风险。

通过采用 TLS 1.3,企业和组织可以为用户提供更安全、更高效的浏览体验,使其成为现代安全通信的黄金标准。

SSL/TLS 握手的重要性

SSL/TLS 握手对于确保安全的在线交互至关重要,为加密通信奠定了基础。其主要作用是建立信任并保护敏感数据免受潜在网络威胁。

实际应用

网页浏览:HTTPS 网站依靠握手来加密用户和服务器之间的数据交换,保护密码、信用卡详细信息和其他敏感信息。

电子邮件和消息:SMTPS 等安全通信协议和加密消息应用程序使用握手来防止窃听。

API 和物联网设备:握手保护机器对机器通信中的数据完整性和机密性,这对于安全的 API 调用和物联网生态系统至关重要。

防范网络威胁

握手可防止如下攻击:

中间人 (MITM):通过验证服务器的数字证书来确保服务器的真实性。

窃听:在传输过程中对数据进行加密,使未经授权的一方无法读取。

数据篡改:通过加密检查确保交换信息的完整性。

SSL/TLS 握手在创建安全的数字环境方面发挥着至关重要的作用,使用户能够自信地浏览、交易和交流。如果没有这一过程,互联网将容易受到入侵和数据盗窃,从而损害在线互动的信任。

常见挑战和解决方案

尽管 SSL/TLS 握手是一种强大的机制,但某些挑战可能会破坏其执行。解决这些问题可确保通信不间断且安全。

1. 握手失败

握手失败通常会导致错误消息,例如“SSL/TLS 握手失败”。原因包括:

协议不匹配:客户端和服务器不支持通用 TLS 版本。

无效证书:数字证书已过期或配置不正确。

密码套件不兼容: 没有就密码套件达成一致。

解决方案:确保双方支持更新的协议,验证证书有效性,并配置服务器以支持一系列安全密码套件。

2.延迟问题

握手延迟会影响用户体验,尤其是在高延迟网络上。

解决方案:实施TLS 1.3,以减少往返次数并支持返回客户端以 0-RTT 恢复会话。

3.配置错误

不适当的服务器配置可能会使连接暴露于漏洞。

解决方案:遵循 TLS 最佳实践,例如禁用过时的协议并使用强加密算法。

主动应对这些挑战可增强 SSL/TLS 握手的可靠性和安全性,保护用户免受潜在威胁。

使用受信任的 SSL 证书保护您的用户

沃通CA提供全球可信的SSL证书产品,支持Chrome、Firefox等各类浏览器、支持iOS安卓等各类移动终端,保护客户端和服务器之间数据传输的机密性、完整性,并验证服务器身份真实可信,适用于网站、Web系统、移动APP、小程序、VPN、API接口、云服务器、云计算应用等各类HTTPS应用场景。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店