如何利用OpenSSL命令建立自签CA?

发布日期:2018-09-27互联网上面的数字证书产品现在越来越多,根据用途证书级别也分为三类:服务器SSL证书、客户端证书(PDF、EMAIL、身份认证证书)、代码签名证书等。通过国际WebTrust认证的CA可以签发受浏览器和操作系统信任数字证书产品。当然是要通过付费才可以获得;如果是企业内部使用,就没有必要花这个冤枉钱了,而且安全可控,今天给大家分享的是如何利用OpenSSL命令来建立自签CA。

1、下载并安装OpenSSL:

通过这个地址来下载windows版的OpenSSL,linux下面就不再多说,比这个简单。下载地址:https://slproweb.com/products/Win32OpenSSL.html

2、生成Root根证书:

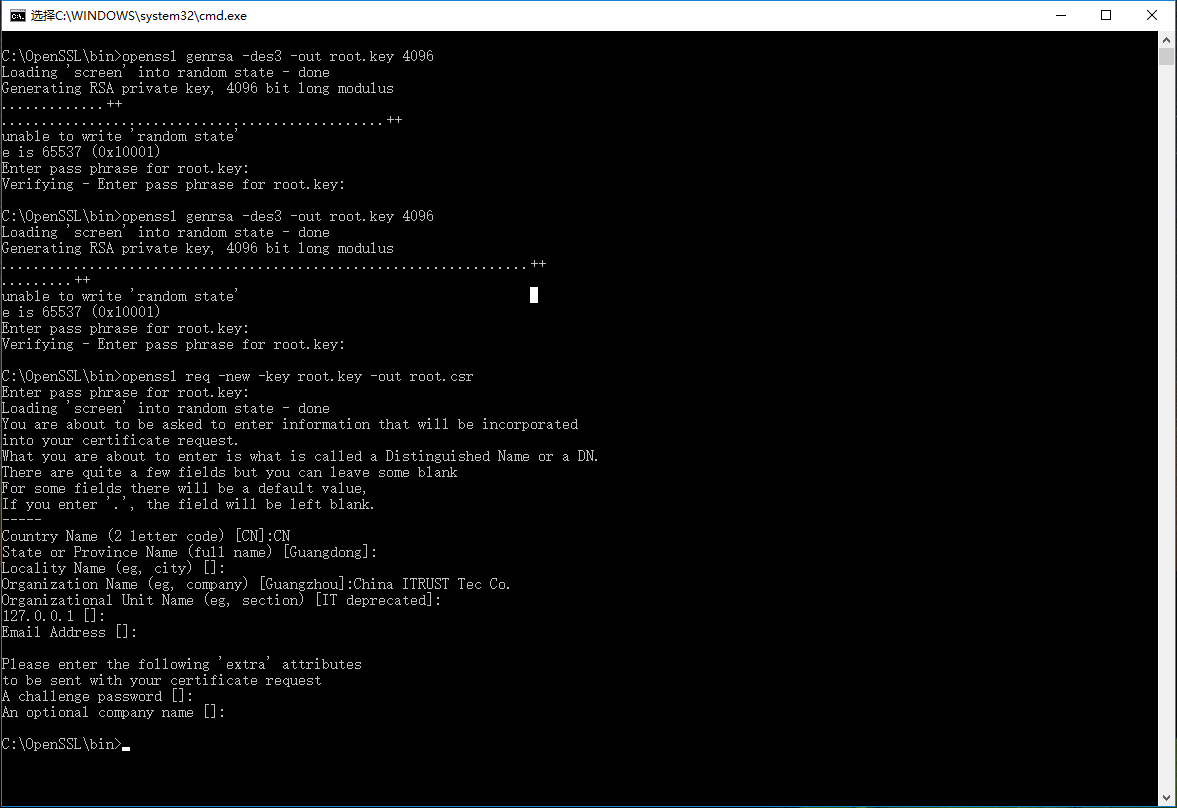

使用命令生产一个4096位的根root证书:

openssl genrsa -des3 -out root.key 4096

生成证书请求文件csr:

openssl req -new -key root.key -out root.csr

生成一个30年的根证书root.crt,其中秘钥用法我们已经写在了OpenSSL.cnf文件里面:

openssl x509 -req -days 10950 -sha256 -signkey root.key -in root.csr -out root.crt -extensions some_ext -extfile openssl.cnf

3、生成中间证书intermediate证书:

制作中级证书csr请求文件:

openssl req -new -sha256 -key inermediate.key -out inermediate.csr

使用上面生成的根root证书来签发中级inermediate证书,命令:

openssl ca -days 7300 -in inermediate.csr -md sha256 -out inermediate.crt -cert root.crt -keyfile root.key -extensions some_ext -extfile openssl.cnf

4、生成三级用户证书:

制作csr请求文件:

openssl req -new -sha256 -key my.key -out my.csr

用上面生成的中级证书签发我们自己的证书:

openssl ca -days 365 -in my.csr -md sha256 -out my.crt -cert inermediate.crt -keyfile inermediate.key -extensions some_ext -extfile openssl.cnf

备注:openssl.cnf文件里面定义几个主要参数:秘钥用法、秘钥扩展型用法、证书备用名称和是否支持签发下级证书等,这个要在之前配置好。

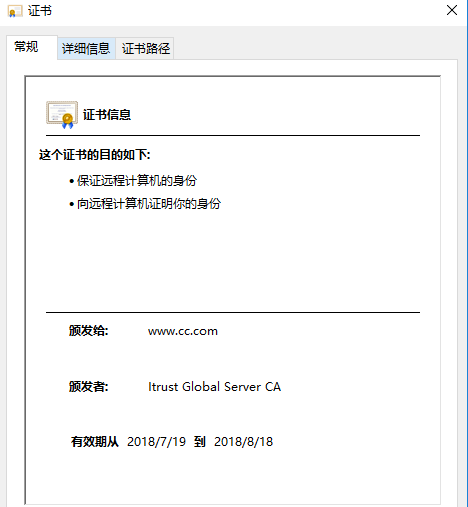

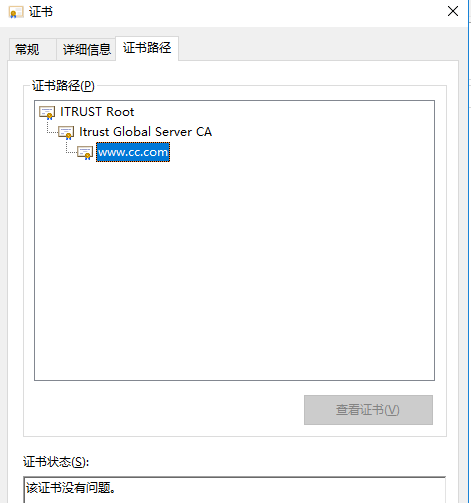

下面是我签发好后的证书截图:

以上,是为大家分享的“如何利用OpenSSL命令建立自签CA”的全部内容,如果用户遇到的问题不能解决,可通过wosign官网客服寻求帮助,凡是选择wosign ssl证书的网站用户,wosign可提供免费一对一的ssl证书技术部署支持,免除后顾之忧。

相关资讯

什么是自签名的SSL证书?自签名的SSL证书,顾名思义就是不是受到受信任的机构颁发的SSL证书,自己签发的证书。这种证书随意签发,不受监督也不会受任何浏览器以及操作系统信任。那么,自签名的SSL证书怎么样?安全吗?会有什么风险?

TLS 1.3版本是对规范的重大修改。它到底应该叫TLS 2.0还是现在的名字TLS 1.3,还存在一些争论。该版本有重大变化,一些工作方式也非常不同。下面是你可能需要注意的一些问题,简明扼要,不过并不太全面。

9月22日,OpenSSL修复了OCSP状态请求扩展严重漏洞,这是其修复的14个漏洞中最为严重的一个,建议受影响的用户升级到最新版本避免被攻击。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店