超100万谷歌账户被Gooligan安卓恶意软件窃取

发布日期:2016-12-05前言

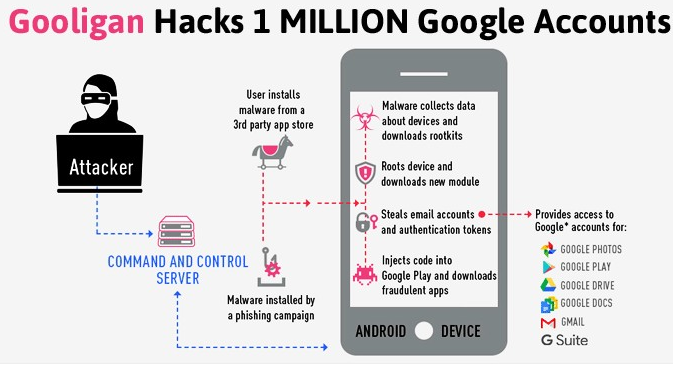

如果您使用Android智能手机,请小心啦!一个新的Android恶意软件(Gooligan恶意软件)已经感染超过100万Google帐户,每天大约有13,000台安卓设备被感染。Gooligan恶意软件可以窃取存在漏洞的Android设备上存储的电子邮件地址和身份验证令牌。借助这些信息,攻击者可以劫持您的Google帐户,并从Google应用(包括Gmail,Google相册,Google文档,Google Play,Google云端硬盘和Google套件)访问您的敏感信息。

研究人员在第三方应用商店上的数十个合法的Android apps中发现了Gooligan代码的痕迹,如果Android用户下载并安装这些apps,恶意软件便会开始向C&C服务器发送您的设备信息和敏感数据。研究人员在一篇博客表示:“Gooligan先后从C&C服务器下载一个rootkit,利用多个Android 4和5漏洞,包括着名的VROOT(CVE-2013-6282)和Towelroot(CVE-2014-3153)。如果成功的获取root权限,攻击者就可以完整的控制设备,并且可以远程执行命令。”根据CheckPoint安全研究人员的描述,任何运行旧版本的Android操作系统(包括Android 4.x(Jelly Bean,KitKat)和5.x(Lollipop))都是非常危险的,其中这些版本的设备占据Android所有设备的74%。

一旦含有Gooligan代码的恶意软件被安装,那么Gooligan会通过欺诈性购买、安装来自Google Play商店的应用并为其评级,而且替手机所有者提交app评论来为网络罪犯创造收入,同时恶意软件还安装广告软件以获取其他的收入。

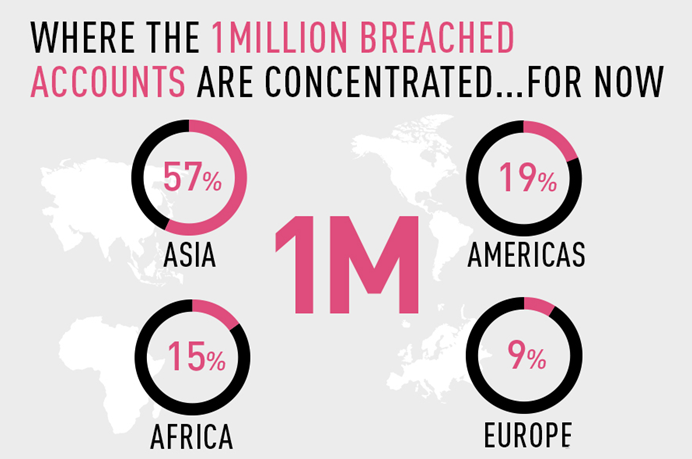

受害者地域分布:

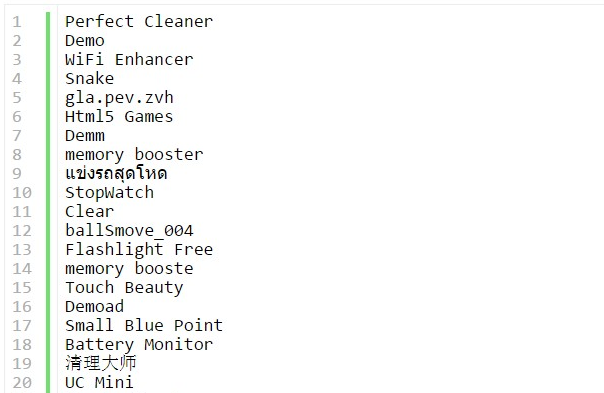

Gooligan感染的应用程序列表(存在部分国内应用)

如何知道你的google账户是否受到影响?

CheckPoint团队提供了一个网址用来检测您的google账户是否受Gooligan恶意软件影响,详细请点击:https://gooligan.checkpoint.com

如果您发现自己的账户受到影响,Google的Android安全主管Adrian Ludwig建议您在Android设备上运行一个干净的操作系统安装。这是一个比较复杂的过程。因此,建议您关闭设备电源,联系Android手机设备的技术人员或移动服务提供商,进行重新刷机初始化系统。

Android设备如果被感染?

CheckPoint团队在第三方的Android应用商店发现了几十款貌似正规的app都被 Gooligan 感染了,这些第三方应用商店存在的最主要原因是因为里面的应用都是免费的,甚至是官方应用商店中收费的app在这里都可找到免费破解版。不过,这里面的app安全性无法保障,很多app都没有安全验证。被Gooligan感染的app也可以使用网络钓鱼骗局安装。攻击者利用短信或其它消息服务向不知情的用户发送包含恶意软件的链接。

谁编写的Gooligan?

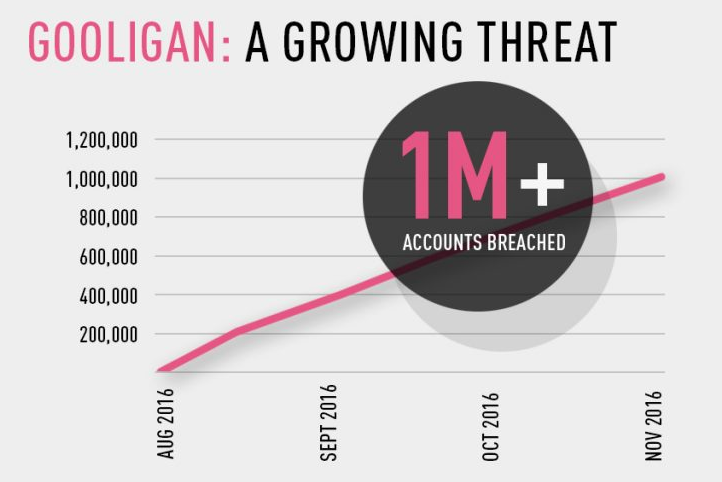

去年,CheckPoint在冒牌的SnapPea app中首次发现了Gooligan代码。与此同时,这款恶意软件被几个安全厂商同时报告,并将款这款恶意软件归类像Ghostpush,MonkeyTest和Xinyinhe等不同的恶意软件家族。2015年底,这款恶意软件一直处于沉寂状态,直到2016年夏,这款恶意软件被重新编写架构,可以注入恶意代码到Android系统进程中。

今天,恶意软件的工作方式已经转变为推广欺诈性广告来赚取广告商资金支持。恶意软件模拟广告点击,并强制将自身安装的被感染的设备上。 一旦受感染的app成功安装,攻击者便获得报酬。

Check Point研究员收集的日志显示,攻击活动爆发后, Gooligan感染超过30000个app并被在安装超过200万台设备上。

Gooligan 工作原理

当用户在易受攻击的Android设备中下载并安装了被Gooligan感染的app时,攻击活动便开始了。研究小组在第三方应用商店发现了被感染的,受感染的app也可以通过钓鱼链接传播并被用户点击链接进行过下载安装。当设备安装好感染的app后,恶意软件便会将这台设备的相关数据和广告指令发送到(C&C)服务器上。

然后,Gooligan利用多个Android4和Android5的漏洞从C&C服务器下载rookit,这些漏洞包括著名的 VROOT (CVE-2013-6282) 和Towelroot (CVE-2014-3153)。当前漏洞至今仍然困扰多数的Android设备,因为修复补丁不适用于某些Android版本,导致某些用户无法安装补丁。恶意软件一旦安装成功,攻击者可以完全控制受感染的设备并远程执行特权命令。

在获得root访问权限后,Gooligan从C&C服务器下载一个新的恶意模块,并将其安装在受感染的设备上。此模块将代码注入运行到Google Play或GMS(Google移动服务)中。Gooligan模仿用户行为而避免被检测到,这是移动恶意软件HummingBad首次出现的技术。该模块允许Gooligan:

·窃取用户的Google电子邮件帐户和身份验证令牌信息;

·安装Google Play的app,并对其评分,以提高他们的声誉;

·安装广告软件赚取收入;

广告服务器无法判断使用它的服务的app是否是恶意软件,一旦app安装成功,广告服务商便会想攻击者支付费用。然后,恶意软件会利用从C&C服务器接收到的内容进行高评价。

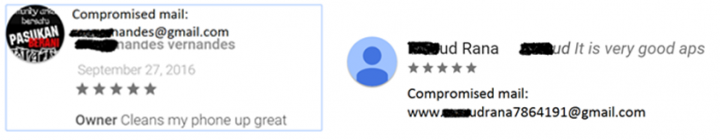

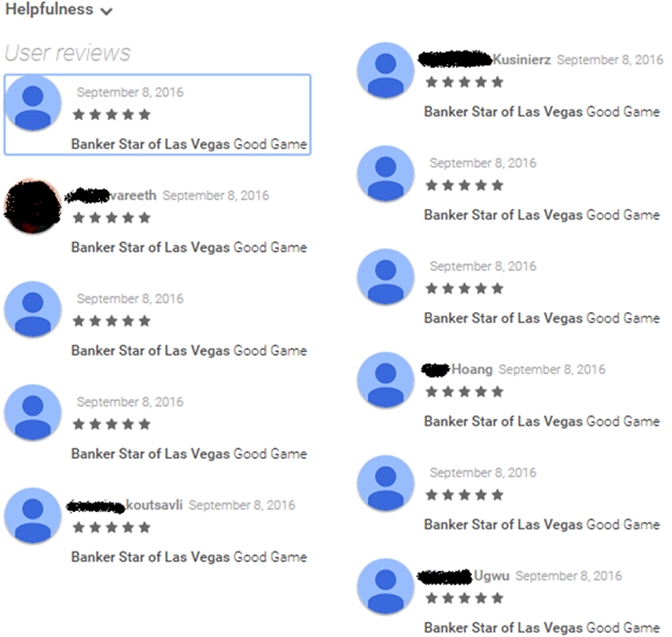

研究小组在Google pay app 评分中发现一些来之恶意软件评论的数据。友情提醒不要单纯依赖评分来判断app的是否可信。

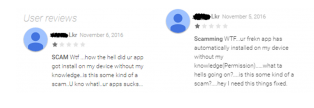

作为受害者,用户留下的两个例子也被发现在攻击者的记录上。

向其中一个欺诈性应用程序提供虚假评论和评论的示例。

同一个用户设备上面发现两个假冒的app,不过用户并不知情。与HummingBad类似,恶意软件还修改设备标识信息(例如IMEI和IMSI)两次下载app安装,修改设备标识信息后看起来像是在不同的设备上安装,从而使潜在收入翻倍。

Gooligan从google play 下载的app之一

什么是Google授权令牌?

Google授权令牌是访问Google帐户和用户的相关服务的一种方式。 一旦用户成功登录此帐户,就会由Google发布。当授权令牌被黑客窃取后,他们可以使用此令牌访问与该用户相关的所有Google服务,包括Google Play,Gmail,Google文档,Google云端硬盘和Google相册。虽然Google实施了多种机制(例如双因素身份验证)来防止黑客攻击Google帐户,但盗用的授权令牌会绕过此机制,并允许黑客在用户被视为已登录的情况下访问所需的权限。

总结

Gooligan已经影响超过了一百万个Google帐户。 我们认为,这是迄今为止最大的Google帐户感染事件,我们与Google继续合作调查。 我们鼓励Android用户验证他们的帐户是否受到影响。

相关资讯:

移动互联网火热,APP使用量呈现爆发式增长,但移动APP安全却存在巨大的安全隐患,检测显示90%以上的APP未使用HTTPS加密连接;已启用HTTPS连接的页面,98%不校验证书链和...

100万Gmail邮箱遭政府黑客攻击,谷歌进一步提升邮箱安全警示

谷歌确认最近有100万的Gmail账户被政府黑客攻击,他们已经采取措施提升邮箱安全警示服务,保护用户免受政府黑客和监视活动的攻击。

某安全团队在日常终端安全审计中发现,在Android平台中使用https通讯的app绝大多数都没有安全的使用google提供的API,存在https通讯中的敏感信息泄漏甚至远程...

近日,一款在美国被广泛应用于医疗机构的APP被爆存在“后门”,任何人只要拥有硬编码凭证就可以获取和修改病人(其中包括即将或正在手术的病人)的私密数据,严重影响病人...

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店