转载:2016年上半年美国金融行业网络安全报告

发布日期:2016-08-15据PwC(普华永道国际会计事务所,全球顶级会计公司)发布的《关于全球金融犯罪活动的调查报告》显示:在金融犯罪活动中,利用互联网实施金融犯罪活动,已经成为了全球各大新闻媒体争相报道的热点事件。如今,它已经成为了犯罪分子实施金融犯罪时,所采用的第二大手段,出现的频率越来越高;同时,一些金融组织机构也成为了网络犯罪分子在实施金融犯罪活动时的首选目标。近年来,网络犯罪分子不断找到了一些新的攻击方式,例如:网络钓鱼攻击、针对某个特定目标的鱼叉式钓鱼攻击、以及融合了社会工程学技术的攻击等。随着IT技术不断向前发展,这些网络攻击手段也变得更为复杂,给金融行业的网络安全造成了严重的威胁。因而,这就要求一些金融机构要及时地评估,修复网络中存在的安全漏洞;同时,对其提供第三方网络服务的运营商也要拿出相应的应对方案,共同维护金融行业的网络安全。

2016年春,专业从事安全基准评估的初创企业SecurityScorecard对全球范围内的7111家,涉及金融行业的公司和企业进行了网络安全调查评估。这7111家金融企业在SecurityScorecard公司的安全平台均有登记。这些公司和企业主要包括全球范围内的投资银行、企业资产管理公司以及大型的商业银行等。SecurityScorecard公司进行此次调查的目的是为了找出在这些金融公司的网络中存在的安全漏洞。基于相应的安全标准,以及他们与其他金融企业参照的安全响应时间,对这些公司和企业的网络安全等级做出评估。

综述

SecurityScorecard公司所采用的评级标准是一个涉及网络安全等级或网络安全状态等的全面性指标。在SecurityScorecard公司的安全研究人员看来,仅有的一个微小的漏洞,也会给公司带来不可估量的损失。我们采用了一个多维度的评级办法。在每一个类别中,我们会对成千上万组数据进行评估分析,以确定一个整体的评估等级。之后,再依据这些类别,对每一家企业进行安全评估,最终得出这家企业的网络安全评估等级。

相关重点行业的调查结果

1. 在美国10大从事金融服务的机构组织中,美国商业银行(The U.S Commercial Bank)的网络安全评级最低;

2. 在这10家金融机构组织中,仅有美洲银行(Bank of America)的安全评级为“A”;

3. 在全美20大商业银行中,超过75%的银行的网络系统遭到了恶意软件的感染。在这些恶意软件中就包括Ponyloader和Vertexnet。

4. 同时,在这20大商业银行中,超过95%的银行的网络安全评级在“C”以下;

5. 在每5家金融公司中,就有1家公司的电邮系统存在严重的安全漏洞;

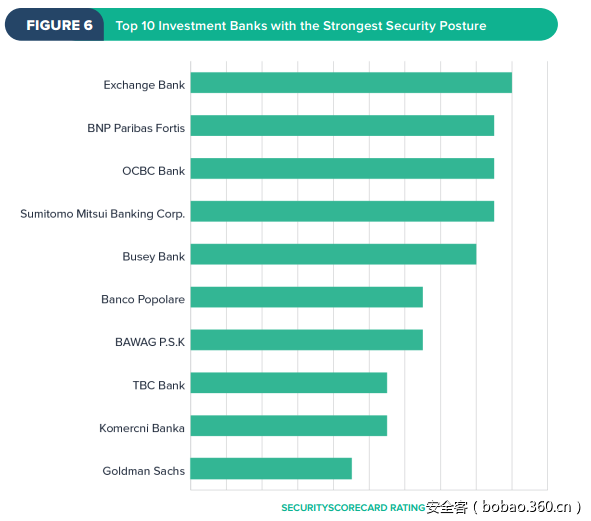

6. 在网络安全维护领域做的比较出色的几家投资银行是:Goldman Sachs Exchange Bank(高盛投资银行)、BNP Paribas Forits(富通银行法国巴黎分行)以及Banco Popolare(意大利大众银行)。

金融服务业与其他主要行业的安全性比较

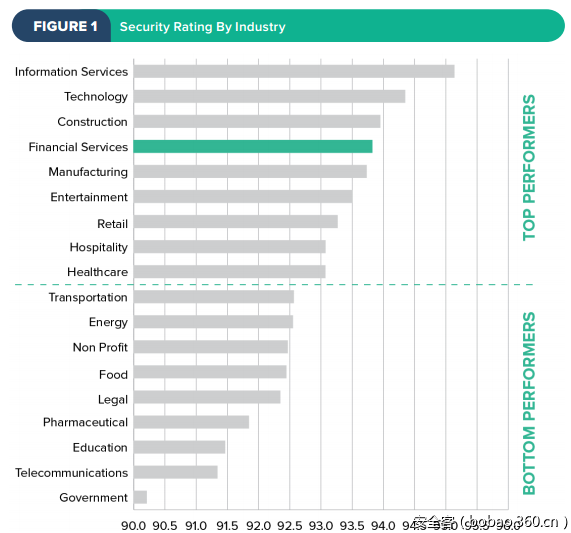

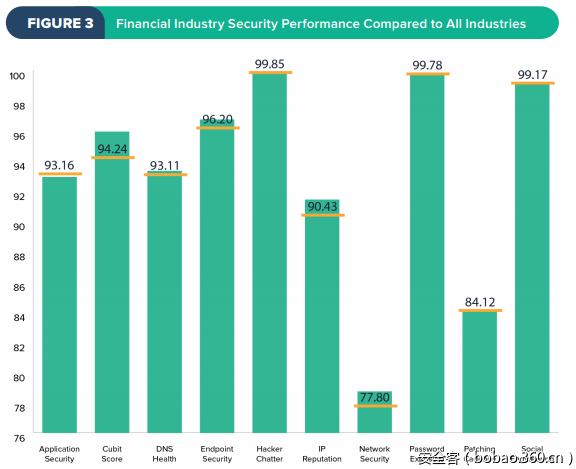

我们发现,在全美18个主要经济行业的安全性比较中,金融行业的安全性评级排在该榜单的第4位。

虽然金融行业总体的安全评级还排在榜单的前列,但具体来看,该行业的Cubit网络质量得分、DHS安全得分、IP地址信用值、以及网络安全得分等诸多数据,都要远远落后于18个行业的总体平均值,形势不容乐观。基于之前所做的调查,我们发现,那些IP信用度较低的企业,发生数据泄漏的概率要比具有较高IP信用度的企业高出3倍以上。

一些针对金融行业的网络犯罪记录

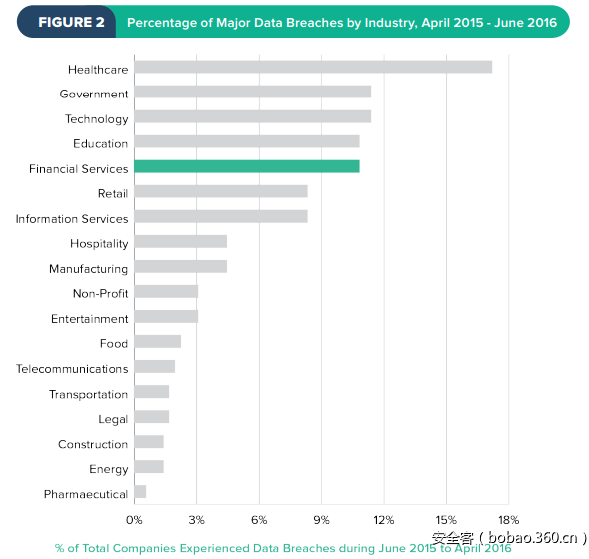

从2015年6月到2016年4月间,SecurityScorecard公司对361家发生过数据泄漏的国际企业进行了调查分析。结果发现:其中有10%的公司属于金融企业。

持续影响金融行业的几大主要安全漏洞

SecurityScorecard公司调查发现:在7111家金融企业中,有1356家企业的网络中至少存在一个CVE漏洞,并且仍未得到修复。而其余企业至少受到两个CVE漏洞的影响。这其中,有72%的企业主要是受到CVE 2014-3566(POODLE)的影响;另有38%的企业是受到CVE 2016-0800(DROWN)的影响,23%的企业是受到CVE 2015-0204(FREAK)的影响。这些常见的CVE漏洞都有一个共同点,即:都是利用了SSL配置错误的问题。

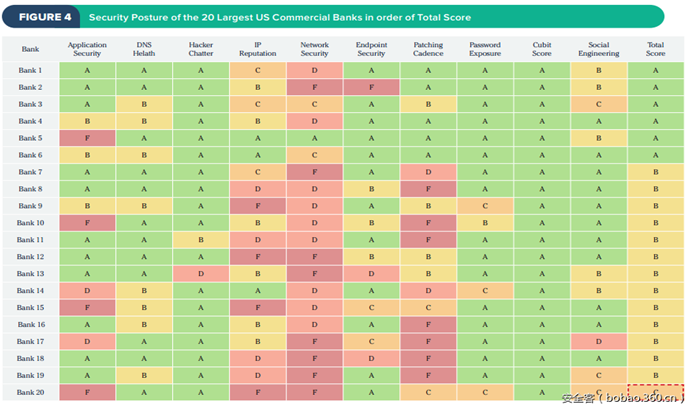

SecurityScorecard公司给出了全美20大商业银行的安全评级

下图给出了全美20大商业银行在各个安全评级指标方面的得分。该结果表明,如果一家银行的网络安全状况较差,那么它极有可能是全美10大商业银行之一。

在这20家商业银行中,有19家银行的网络安全评级为“C”甚至更低。具体看来:

1. 有18家银行仍在使用一个或多个不安全的TLS协议加密组件;

2. 有15家银行的网络系统未更新已经过期的SSL证书;

3. 黑客可以很轻松地找到其中9家银行的FTP端口;

4. 黑客可以很轻松地找到其中5家银行的SMB端口;

另外,在这20家商业银行中,有17家的网络IP地址信用度评级为“B”甚至更低。具体来看:

1. 15家银行的系统中存在恶意软件Generic;

2. 14家银行的系统中存在恶意软件Ponyloader;

3. 9家银行的系统中存在恶意软件Vertexnet;

4. 8家银行的系统中存在恶意软件Keybase;

我们对20家银行在过去一年内所发生的恶意软件攻击事件进行了分析,结果发现:有一家银行在过去一年中竟发生了422起恶意软件攻击事件;而在过去一年中,20家银行遭到恶意软件攻击的次数为788次。

此外,我们还应看到:所有20家银行在Cubit网络质量方面的评级都为“A”,这是让我们感到比较满意的一点。

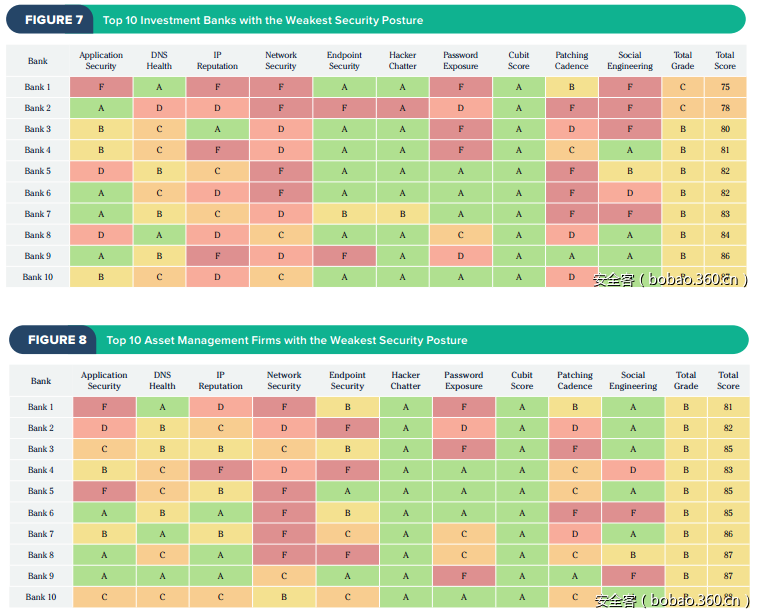

全美在安全维护方面表现出色的几家投资银行和资产管理公司

从表中我们可以看出:排名前几位的资产管理公司拿到的评级较为散乱,A,B,D均有。在之前的调查结果中我们曾提到,在全美20大商业银行中,一些安全评分较低的银行存在的问题往往是网络端口任意开放、采用了不安全的SSL协议、身份认证存在漏洞、登录密码容易遭到破解等等。而这些问题也导致银行的网络系统,容易遭到黑客发动的MITM攻击(网络中间人攻击)或brute-force攻击(暴力攻击)。

尽管一些表现出色的投资银行在“Patching Cadence”一项中的得分较低,但还是有一半的银行拿到了“A”,3家拿到了“D”,这就表明很多银行在修复CVE漏洞方面,还存在着不足。正如Verizon公司在一份调查报告中所指出的那样“现在,网络黑客们不仅仍旧利用以前的CVE漏洞,并不断探索着新的CVE漏洞。任何一个未被修复的漏洞都会造成安全威胁。因此,我们希望这些漏洞能够尽快得到修复。”

一些排名较低的公司和企业遇到的CVE漏洞

SecurityScorecard公司的安全人员在399家银行和企业的网络系统中,找到了4个最常见的CVE漏洞。它们分别是:

1. CVE-2014-3566:SSL v3协议中的CBC(密码分组链接)漏洞,即: POODLE(Padding Oracle on Downloaded Legacy Exports)漏洞。有52%的企业正受到此漏洞的影响。

2. CVE-2016-0204:支持降级攻击。即:FREAK漏洞(Factoring RSA Export Keys)。有29%的企业正受到此漏洞影响。

3. CVE-2016-0800:支持SSL V2版本协议,黑客可采用过期的SSL协议发动攻击。即:DROWN漏洞(Decrypting RSA Using Obsolete Weakened Encryption)。有27%的银行和企业受到该漏洞影响。

4.End-of-Life:调查发现,有57%的企业一直在使用着End-of-Life产品,这也是导致发生数据泄漏的原因之一。

负责安全维护的网络防火墙以及其他安全软件,由于未进行登记,因而至今仍未被修复。这也就导致类似的安全软件无法发挥应有的作用。同时使得相关软件的更新周期由原先的36个月降为了18个月。尽管相关的PC硬件生产商已经生产出了更为安全的网络服务器和其他PC硬件,相关企业也被要求替换之前的旧设备,以降低安全风险。但是,由于生产商频繁地发布硬件的更新组件,使得操作人员无法及时适应新版本,因而增加了操作出错的可能性;同时,也给IT人员管理设备加大了难度。

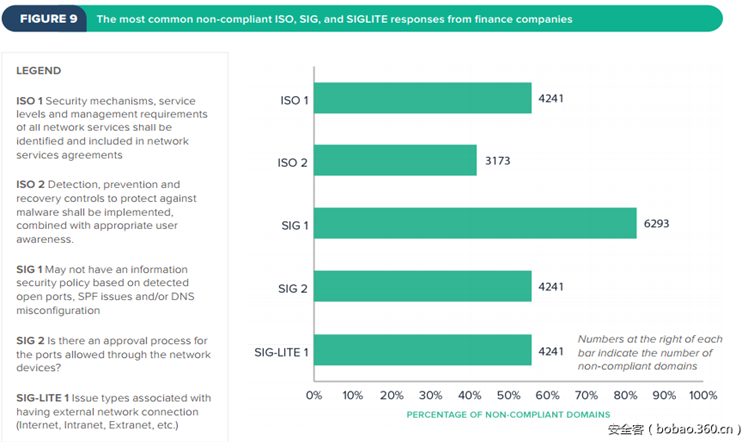

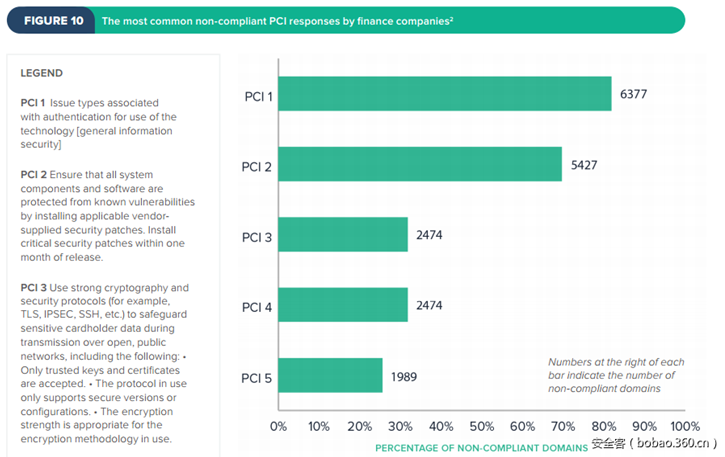

金融行业的安全级别达不到SIG、SIG Light、PCI以及ISO安全标准

2016年5月,SecurityScorecard公司安全研究人员对7111家银行和企业采用的安全标准进行了检查,检查项目包括:

1. ISO 27000 安全系列标准;

2. SIG(信息采集标准,Standard Information Gathering Questionnaire);

3. SIG Lite(Standard Information Gathering Questionnaire subset);

4. PCI DSS(Payment Card Industry Data Security Standard);

与SIG 1和SIG Lite 1相关的问题会影响企业对网络端口的检测,这就会导致企业对端口的维护不够充分,给黑客留下了攻击机会。同时这些问题也体现出了DNS和SPF配置不当,也会让网络系统处于危险之中。

由PCI 1标准产生的问题较为普遍。我们将其与电邮及网域配置问题联系在了一起,如:SPF、DNS、以及DKIM的配置问题。电邮以及网域配置文件的丢失或不当配置,会降低其系统的安全性。黑客可利用这一点,通过发送大量垃圾邮件的方式,实施网络钓鱼攻击。

黑客可利用第三方软件对金融机构网络实施攻击

SecurityScorecard公司安全研究人员还对7111家银行和企业采用的第三方软件进行了检查,得出了它们的安全评级以及存在于其中的主要安全漏洞。

1. 18%的企业都在使用一种时下流行的第三方电邮服务,同时他们在“修复性能”、“网络安全”、以及“IP信用度”等指标上拿到了评级为“F”,在“Hacker Chatter”和“社会工程学应用”等指标上的评级为“D”。

2. 16%的企业使用了一种由第三方提供的云存储服务。这种服务在“修复性能”方面的评级为“F”,在“网络安全”和“IP信用度”上的评级为“D”。

3. 14%的企业使用了一种叫做域名注册和网络主页托管的第三方服务。这种服务在“修复性能”方面的评级为“F”,而在“应用程序安全性”、“密码安全”以及“Cubit质量”方面的评级为“D”。

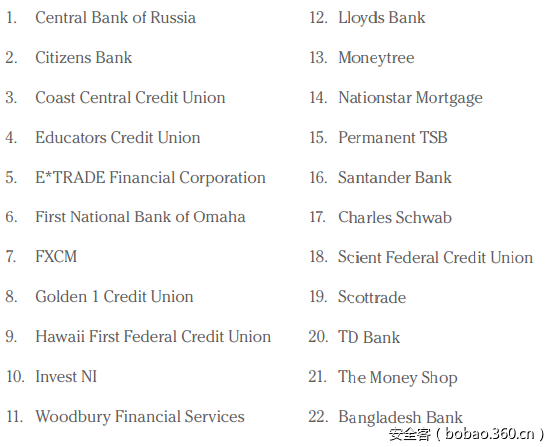

在过去一年中,有22家金融机构发生了重大的数据泄漏事件

结论

从我们得出的调查数据来看,首先,金融机构还是需要通过采取一些措施,来提高自己的安全维护水平,例如:及时地更新自己系统软硬件的安全补丁和SSL协议证书、提高网络系统以及应用程序的安全性。而在采取这些安全维护措施的同时,如果没有遵守相关网络安全标准的要求,那么这些措施对于维护网络安全也就于事无补,同样会给黑客留下许多攻击机会,网络系统仍旧处于危险之中。

然而,在维护金融行业网络安全方面,也有一个利好消息传来,即:SWIFT(环球同业银行金融电讯协会)已经首先在提高银行网络安全性方面作出了努力,同时也教授各大银行如何建立一个安全的银行网络。美国货币监理署(OCC)也加强了对于第三方软件安全标准的监管。与此同时,今年5月,美国证券交易委员会主席Mary Jo White在世界金融监管峰会召开期间,接受来自《路透社》记者采访时说到:“现在,金融领域内的网络犯罪活动,已经对全球金融系统的稳定构成了严重的威胁。随着舆论大众对于网络犯罪以及信息安全的关注度不断上升,我相信,这也会敦促各大金融机构重新审视自己网络的安全状况以及第三方服务的安全性;同时也会促进相关机构在第三方风险管理和网络安全评估方面,取得新的突破。”

来源:安全客,链接:http://www.wosign.com/News/2016-Financial-Industry-Cybersecurity-Report.htm

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店