黑客入侵FBI网站公开FBI.gov敏感信息

发布日期:2017-01-09事件概述

根据国外媒体的最新报道,臭名昭著的黑客CyberZeist(@cyberzeist2)成功入侵了美国联邦调查局的官方网站FBI.gov,并将该网站中的部分数据发布到了Pastebin【传送门】上。

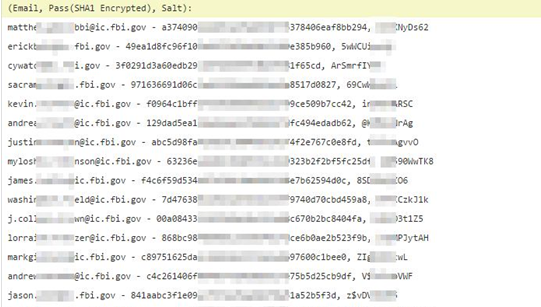

此次泄漏的数据中包括FBI.gov的用户账号信息,其中包括账号的用户名、SHA1加密的用户密码、SHA1盐值、以及用户邮箱等信息。根据安全研究专家透露的信息,CyberZeist从FBI.gov的服务器中发现了几个备份文件(acc_102016.bck、acc_112016.bck和old_acc16.bck等等),并在这些备份文件中找到了大量用户数据。

安全专家经过分析发现,此次入侵事件发生在2016年的12月22日,这名黑客利用了一个存在于FBI.gov-Plone内容管理系统中的一个0 day漏洞发动了此次攻击。

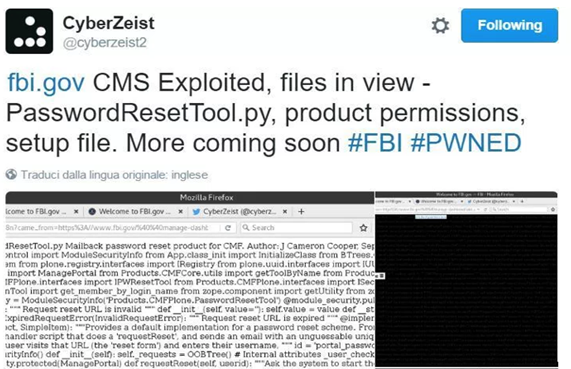

CyberZeist在其推特上发表推文称:“在2016年12月22日,我成功利用了一个Plone CMS(Plone内容管理系统)中的漏洞,并通过这个漏洞成功入侵了美国联邦调查局的官方网站FBI.gov。Plone CMS被认为是目前世界上安全性最高的内容管理系统,包括美国联邦调查局在内的很多政府高级机构都在使用这款内容管理系统。”

漏洞影响

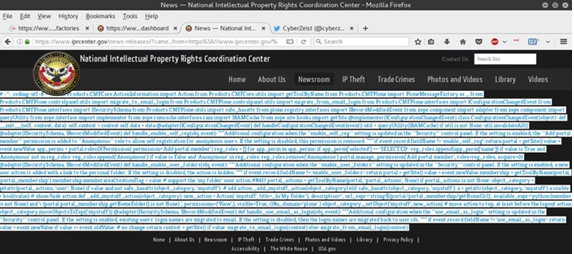

CyberZeist解释称,这个漏洞存在于Plone内容管理系统的某些Python模块中,而且他并不是直接在这个内容管理系统中发现的这个0 day漏洞,而是在他尝试入侵美国联邦调查局(FBI)和国际特赦组织(Amnesty)的网站过程中意外发现了这个漏洞。除此之外,还有很多网站同样会受到这个0 day漏洞的影响,包括国际知识产权协调中心以及欧盟网络信息安全机构的网站在内。

在完成入侵之后,这名黑客还专门截了一张FBI.gov被黑之后的网站图片,如下图所示:

厂商、 媒体、以及涉事机构的反应

CyberZeist表示,厂商虽然知道这个漏洞的存在,但是他们却不敢用这个0 day漏洞来对付FBI,因此他才决定要站出来测试一下这个漏洞是否真的有效。他还注意到,德国和俄罗斯的很多媒体都在大肆报道此次入侵事件,但是美国本土的媒体却一言不发。

根据CyberZeist透露的信息,在他将泄漏数据发布到网上之后,FBI曾与他联系过。他表示:“我成功入侵FBI.gov之后,曾有多方渠道与我联系并让我将这些数据出售给他们,但是我全部拒绝了。我为什么要这样做?因为我想看看FBI到底打算怎样做。但是,我等了很久,却没有等到他们与我联系。直到我将部分数据泄漏在网上之后,他们才有所行动。”

安全研究专家表示,美国联邦调查局的特工正在抓紧时间修复这个漏洞,但是目前我们仍然可以利用这个Plone的0 day漏洞来对Plone内容管理系统的后台服务器进行攻击。

看看CyberZeist自己是怎么说的?

CyberZeist说到:“当然了,我无法通过这个漏洞来获取到FBI.gov服务器的root访问权限,但是我发现他们使用的是FreeBSD 6.2-RELEASE,而服务器的最新配置日期竟然是2007年,服务器上一次重启的时间为2016年12月15日的下午6点32分。

在入侵过程中我发现,FBI.gov的网站管理员似乎犯下了不可饶恕的错误,例如在同一服务器中存储大量备份文件,这种行为给攻击者提供了很大的方便。而且可笑的是,他们的网站管理员甚至将所有的备份文件全部放在了同一个文件夹下,而这个文件夹就存放在网站根目录中。此次攻击之所以能够如此成功,真是离不开这位管理员的帮忙!

我现在还没有将所有的备份文件泄漏出来,我只是将我的发现通过推特告诉大家而已,我目前正在等待FBI的回应。”

看来现在大家只能坐等美国联邦调查局就此事件的回应了。CyberZeist还表示,他现在还不能将关于这个0 day漏洞的详细信息和利用方法透露给大家,因为这个0 day漏洞目前正在暗网市场中出售,当这个漏洞下架之后,他便会专门发布一篇文章来详细描述这个Plone CMS 0 day漏洞的技术细节。

当然了,这也不是CyberZeist第一次入侵美国联邦调查局的网站了。早在2011年他就入侵过FBI的网站了,当时他还是黑客组织Anonymous的一员。

实际上,CyberZeist是一位非常出名的黑客,他还曾攻击过巴克莱银行、乐购银行、以及英国“军情五处”等等。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店