Netcraft报告:Let’s Encrypt和Comodo颁发大量证书被用于网络钓鱼

发布日期:20017-04-17一些证书颁发机构(CA)仍然在向一些具有明显的网络钓鱼和诈骗意图的域名颁发数以万计的证书,骗子们使用最多的就是Let's Encrypt和Comodo这两个CA颁发的域名验证证书。在2017年一季度发现的具有有效TLS证书的钓鱼网站中,这两个CA的证书占到了96%。

在2017年1月1日到3月31日期间,Netcraft已经拦截了来自超过47500个具有有效TLS证书的钓鱼网站攻击。对其中的19700个攻击,Netcraft拦截了整个站点,而不是仅拦截一个子目录。61%的被完全拦截网站使用Let's Encrypt颁发的证书,36%使用Comodo颁发的证书。

尽管一些CA、浏览器厂商和评论家认为对欺诈网站的拦截不是、也不应是CA的职责。但可以预见的是,有大量错误使用的证书可以被拦截,这应该让人们重新考虑这项政策。如果不作出改变的话,向login-appleid.com-direct-apple.com和dropbox.com.login.verify.danaharperandfriends这样明显别有用心的网站颁发的错误证书仍然不会减少。

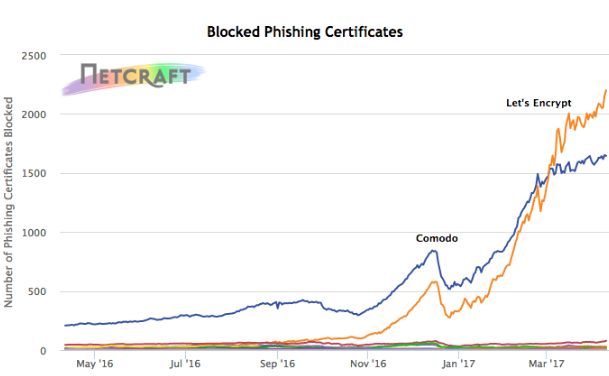

由公开可信CA颁发的证书被钓鱼网站使用的情况。持续更新的交互式图表可以在Netcraft的“最受钓鱼网站欢迎的CA”页面查看。

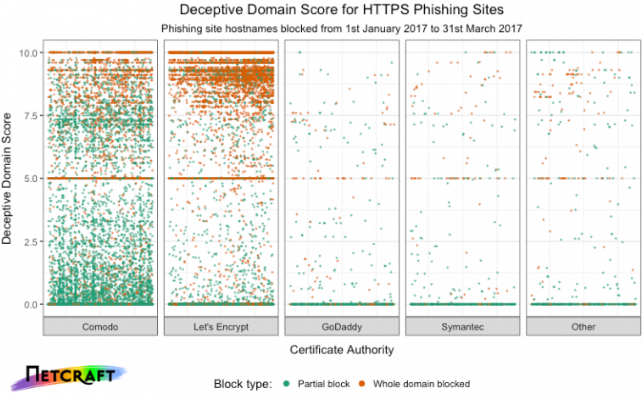

Mozilla Firefox的自动监测报告显示,约有55%的页面是通过HTTPS加载的。为防范未加密通信带来的风险,建设更安全的网络至关重要,可信证书的获取对增加安全性来说是一个关键因素。然而,可以如此轻易的获取证书也为对HTTPS了解的骗子们进行欺诈提供了机会,大量证书颁发给了明显具有欺诈性的域名的事实也证实了这一观点。来看看这个被拦截的具有有效TLS证书的钓鱼网站的欺诈性指数:

在以上每个例子及相关数据中可以看出,CA能够看到被拦截网站的完整主机名,这些例子并不依赖通配符证书进行欺诈。特别像update.wellsfargo.com.casaecologica.cl这样的例子表明,CA比域名注册机构(他们在注册域名时只能看到casaecologica.cl)更容易防范证书的错误使用。

Let's Encrypt和Comodo对骗子们很有吸引力,这是因为这两个机构都免费向终端用户提供自动的、域名型证书。Let's Encrypt's ACME协议允许免费自动颁发,而Comodo通过其试用证书cPanel AutoSSL和Cloudflare partnership提供免费证书。

Let's Encrypt对钓鱼网站和恶意软件的政策是检查安全浏览API,这无法对预颁发证书进行有效拦截,这和自动化证书部署并不匹配,因为在自动化证书部署时,在颁发和安装证书时,有关钓鱼的内容可能还未被上传、检测和拦截。Let's Encrypt还有一个有限的域名列表,他们会阻止向这些域名颁发证书。尽管如此,但Netcraft还是发现很多钓鱼网站的证书是由Let's Encrypt颁发的。(延伸:使用OV或EV SSL证书抵御钓鱼网站威胁)

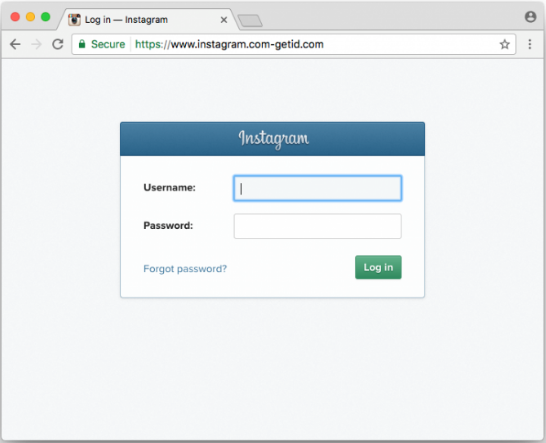

钓鱼网站https://www.instagram.com-getid.com(欺诈性指数为9.46)

这些使用TLS的钓鱼网站是极其危险的,因为使用TLS的网站被看做可信站点,且由一些合法机构运营。消费者一直受到这样的指导:在向网站提交如密码和信用卡号等敏感信息前,在浏览器中寻找挂锁、安全指示标志和地址栏中的“https://”。但是,仅显示挂锁或“安全(Secure)”指示标志并不意味着该使用TLS的网站是可信的或是由合法机构运营的,连接的安全性和向HTTPS站点提供敏感信息的安全性之间是有区别的,对那些不熟悉TLS技术基础的人来说,解释这个区别非常困难。

为了展示解释这种技术区别上的难度,谷歌Chrome浏览器通过在地址栏显示“安全(Secure)”这个单词来表明一个HTTPS连接使用的是有效的TLS证书。而“安全(secure)”这个单词是指,为防范窃听者而对连接进行加密保护,并通过在下拉菜单显示“私有”这个单词。虽然这对用户来说意义可能很重要,但两者之间的区别却是很微妙的。但需要注意的是,谷歌已经最先开始研究怎样让广大互联网用户了解安全指示标志。(延伸:谷歌浏览器HTTPS安全提示)

谷歌Chrome和Mozilla Firefox浏览器最近已经更改了在非TLS站点上的密码输入框的显示——非安全表单现在会触发警告。这些警告很可能会促使钓鱼网站更多的采用TLS,骗子们会为了在收集密码时获得“安全(Secure)”标志并避免出现负面标志而部署TLS。(延伸:Firefox和Chrome对“不安全登录页面”标记警告)

域名欺诈性指数服务

Netcraft的域名欺诈性指数服务提供了一种自动化机制,这一机制对指定主机名或域名是否欺骗性地对机构网站进行模仿做出评估,关键在于评估可以出现在颁发证书之前。在被Netcraft完全拦截的具有有效TLS证书的19700个主机名中,有72.5%的域名欺诈性指数超过5.0,有49%超过7.0(指数范围是0.0到10.0)。

被拦截的具有有效TLS证书的钓鱼网站的域名欺诈性指数分布

作为对比,在2017年4月Netcraft进行的SSL抽样调查中发现的2017年2月颁发的域名验证型证书中随机抽取10000个主机名,其平均域名欺诈性指数为0.72,有7%超过5.0,4.4超过7.0。(延伸:利用免费证书钓鱼攻击巴西银行案例)

文章来源:Netcraft

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店