【8月SSL快讯】谷歌浏览器推新安全图标;Android N不再信任用户添加的CA列表

发布日期:2016-08-08摘要:SSL全球快讯:谷歌浏览器推新安全图标;谷歌域名启用HSTS协议;CloudFlare弹性SSL存安全风险;Android N默认不再信任用户添加的CA列表。

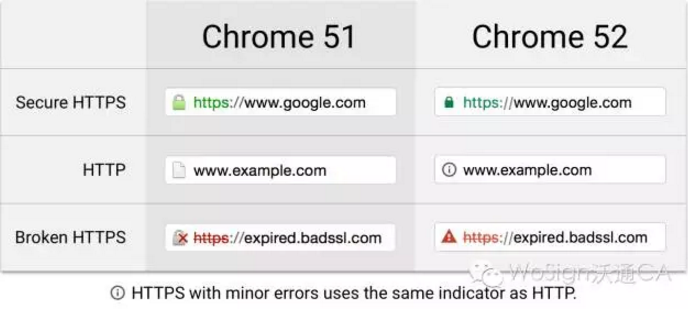

谷歌Chrome浏览器推出新的安全图标

Mac电脑Chrome 52版及其他平台Chrome53版将推出新的安全图标,让用户更加方便了解他们与网站之间的连接是否安全。新的安全图标遵循ISO图形标准(圆圈i代表信息,三角形代表警告),简化的挂锁图标将继续用来代表安全的HTTPS连接。

谷歌为其域名google.com启用HSTS协议

7月29日,谷歌宣布为其域名www.google.com启用HSTS协议,强制客户端(如浏览器)使用HTTPS与服务器创建连接,免受HTTPS降级攻击。

Android N默认不再信任用户添加的CA列表

Android Nougat (Android N)将改变对证书颁发机构的信任机制,为APP流量加密提供更加安全的默认处理方式。

值得注意的是,自定义信任的API已经升级。App一直可以自定义信任的CA机构,但是以前JavaTLS API的复杂性致使众多开发者犯了错误,不经意间破坏了他们APP的安全性。Android N的网络安全配置功能可以避免这些问题,让APP安全地自定义配置文件中的安全连接,而无需修改任何APP代码。

此外,指向API等级24以上(即Android N及更高版本)的APP,默认情况下不再信任用户或管理员添加的用于实现安全连接的CA列表,所有运行Android N的设备将提供统一的CA标准设置,没有设备专用的定制。

相关阅读:移动APP存重大安全隐患

CloudFlare的“弹性 SSL”功能存安全隐患

CloudFlare的“弹性SSL”功能对网站经营者来说是很有吸引力的选择,因为无需在源服务器上设置HTTPS,但访客可以通过CloudFlare CDN提供的有效证书用HTTPS连接访问该网站。

这种设置给访客产生一种印象,认为与网站的通信连接是安全的,并允许浏览器启用一些只有安全连接下才能启用的功能。但是使用Flexible SSL后,从源服务器到CloudFlare之间的连接不是安全的,这将变得易受中间人攻击。

从访客的角度来看,这是一种危险的误导性的安排,因为他们的浏览器将显示连接安全,但事实上并非从客户端到源服务器全程安全。

相关阅读:沃通SSL证书登陆阿里云平台

SSL全球安全简报

·近29万在网页上使用的有效SSL证书仍然使用不安全的SHA-1签名算法,占所有证书的4.85%

·仅1.4万(0.24%)的SSL证书仍被用在只支持SSL3.0协议的服务器上

·近140万(23%)的SSL证书仍被用在支持SSL3.0及TLS1.0或以上的服务器上

·超85%的SSL证书被用在支持PFS(完全正向加密)的设备上

·几乎所有SSL证书(99.75%)都支持OCSP响应

·超80%的SSL证书支持CRL(证书吊销列表)

·21%的SSL证书支持OCSP Stapling

·12.1%的SSL证书被用在支持SPDY或HTTP/2的Web服务器上

文章来源:Netcraft ,本文链接:http://www.wosign.com/News/aug-ssl-news.htm

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店