(Nginx,Apache,Tomcat,IIS)开启TLS1.2协议教程

发布日期:2018-09-30TLS 是独立于应用协议。高层协议可以透明地分布在 TLS 协议上面。该协议由两层组成: TLS 记录协议(TLS Record)和 TLS 握手协议(TLS Handshake)。较低的层为 TLS 记录协议,位于某个可靠的传输协议(例如 TCP)上面。下面要为大家介绍的是如何在各大配置服务器中开启TLS1.2协议。

1.Nginx 证书配置

更新Nginx根目录下 conf/nginx.conf 文件,找到如下的两条配置语句更新如下:(Nginx 依赖 OpenSSL 1.0.1 + 以支持 TLSv1.2.):

server {

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!3DES:!MD5:!ADH:!RC4:!DH:!DHE;}

2.Apache2.x 证书配置

更新Apache根目录下 conf/extra/httpd-ssl.conf 文件,找到如下的两条配置语句更新如下:(Apache依赖OpenSSL 1.0.1 + 以支持 TLSv1.2.)

SLProtocol all -SSLv2 -SSLv3

SSLCipherSuite ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!3DES:!MD5:!ADH:!RC4:!DH:!DHE

3.Tomcat 证书配置

更新 %TOMCAT_HOME%\conf\server.xml 文件如下:(先备份再配置,低版本的配置后有启动不了的风险,请升级tomcat和jdk版本,Tomcat7.0+JDK1.7及以上支持TLS1.2协议)

<Connector port="443" protocol="protocol="org.apache.coyote.http11.Http11Protocol"" maxThreads="150" SSLEnabled="true"

scheme="https" secure="true" clientAuth="false"

keystoreFile="keystore/www.youdomain.com.jks" keystorePass="证书密码"

SSLProtocol="TLS" SSLCipherSuite="ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!3DES:!aNULL:!MD5:!ADH:!RC4" />

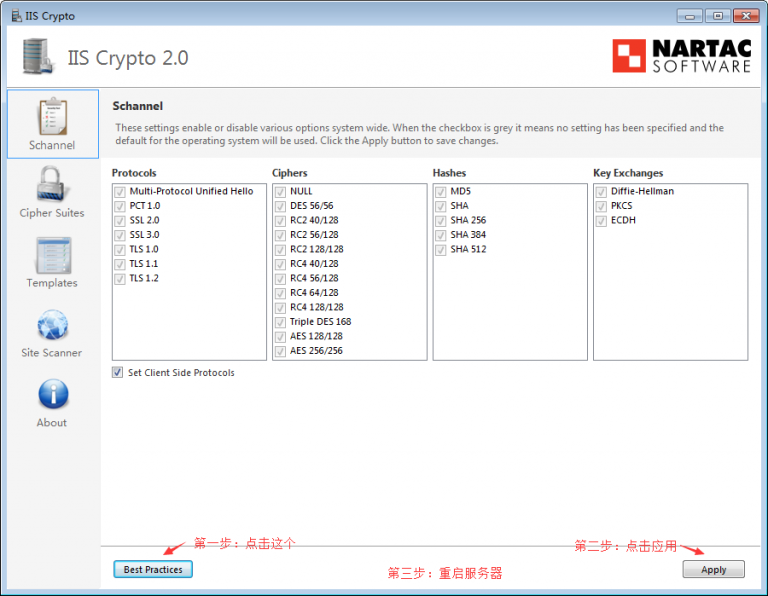

4.IIS 证书配置

Windows 2008及更早的版本不支持TLS1_2协议 所以无法调整 2008R2 TLS1_2协议默认是关闭的 需要启用此协议达到ATS要求以2008 R2为例,导入证书后没有对协议及套件做任何的调整。证书导入后检测到套件是支持ATS需求的,但协议TLS1_2没有被启用,ATS需要TLS1_2的支持。启用TLS1_2协议,具体操作如下:

以上,是为大家分享的“(Nginx,Apache,Tomcat,IIS)开启TLS1.2协议教程”的全部内容,如果用户遇到的问题不能解决,可通过wosign官网客服寻求帮助,凡是选择wosign ssl证书的网站用户,wosign可提供免费一对一的ssl证书技术部署支持,免除后顾之忧。

相关资讯

TLS 1.3即将发布,TLS 1.3握手 VS TLS 1.2握手详解

万众期待的TLS 1.3在经历了27稿草案的漫长等待后,终于有了要发布的迹象。而它之所以受到如此高的关注度,是因为它改善了我们对SSL / TLS系列中最好且服务时间最长的TLS 1.2的支持。相比TLS 1.2,TLS 1.3在安全性和速度上将有很大的提升,摒弃了前任版本中过时且鸡肋的隐患加密选项。

微软本月22日宣布计划在Office 365平台上加强TLS1.2的使用。从2018年3月1日起,所有连接到Office 365服务的客户端和浏览器端都必须使用TLS1.2及更新版本的协议。

最新资讯

标签推荐:ssl证书过期 | 阿里云ssl证书 | https证书申请| 数字签名技术| 火狐浏览器证书| ssl证书更新

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店