加密邮箱的数字签名和加密原理

发布日期:2020-09-28前两期内容我们讲了电子邮件在我们日常生活和工作中的重要性以及保密性,所以我们要认真对待我们邮箱的安全性。那么,电子邮件是如何进行数据传输,在这过程中如果产生数据泄露会在哪个地方产生?以及我们应该如何加密邮箱?这一期我们就逐一进行分析。

普通邮箱通常仅仅依赖于登录口令加密,形式单一,且容易被破解。

比如常见的撞库、移库等攻击,利用人们在不同网站使用相同用户名、密码的习惯性心理,对一些存在漏洞较为明显的小网站发起攻击,获取用户信息之后,批量对大网站进行撞库攻击,以取得大型网站更具价值的资源。

此外,由于是明文传输、明文存储,因此这类邮箱的抗攻击能力很弱。

我们先来看看电子邮件的发送机制,电子邮件每天都在交换大量的个人和商业机密信息,但是绝大多数邮件都是通过明文传输到邮件服务器,并以明文形式储存在云端服务器中,收件人再明文收到邮件。如下图所示,这是一个巨大的大数据安全隐患!

若服务器存在漏洞,明文邮件数据对于黑客就如同探囊取物。有的人说,那就采用在邮件服务器上部署SSL证书,以实现SSL/TLS SMTP加密传输不就好了。

但是这也只能保证用户邮件从邮件客户端发出到邮件服务器链路上是加密的,邮件到了邮件服务器仍然是明文存储。邮件服务器在收到待发送邮件后会联系收件人邮件服务器收件,如果收件服务器没有部署SSL证书,则邮件只能明文从发件人服务器发送到收件人邮件服务器上,明文邮件又在收件人邮件服务器明文保存了一份,收件人也是明文从邮件服务器下载到自己的邮件客户端中。所以,如果邮件服务提供商告诉其用户邮件已经采用了TLS/SSL传输加密,那只能是安慰用户,实际上邮件离开发件人邮件服务器就不是自己所在的邮件服务商所能控制的了!

关于这些安全问题的解决方法,1995年RSA等公司提出了S/MIME(安全/多用途互联网邮件扩展)协议V1版本,对邮件安全方面的功能进行了改进,1998年和1999年相继出台V2/V3版本并提交IETF形成系列RFC国际标准。

S/MIME邮件证书的加密原理

S/MIME国际标准就是用数字证书对邮件进行加密,即用收件人的公钥把明文邮件加密成密文,一直以密文方式发送到收件人邮件服务器,收件人收到密文后用自己的私钥解密得到邮件明文。这个全程加密过程实现了即使邮件服务器没有采用了SSL/TLS传输加密,也能保证邮件的安全加密传输,因为邮件本身是密文。

通过使用数字签名,可以确认以下两点:

1、信息是由签名者发送的。

2、信息在传输过程中未曾作过任何修改。

这样数字签名就可用来防止有人冒用别人名义发送信息;或者发出信件后又加以否认等情况发生。

在互联网上,加密技术主要有两种用途。一种是访问使用了服务器证书的安全Web站点(例如在线购物),故称之为服务器端加密技术。我们现在要讨论的是另一种,用于接收和发送加密电子邮件。这两种用途中的加密处理方法都包含了交换公钥过程。

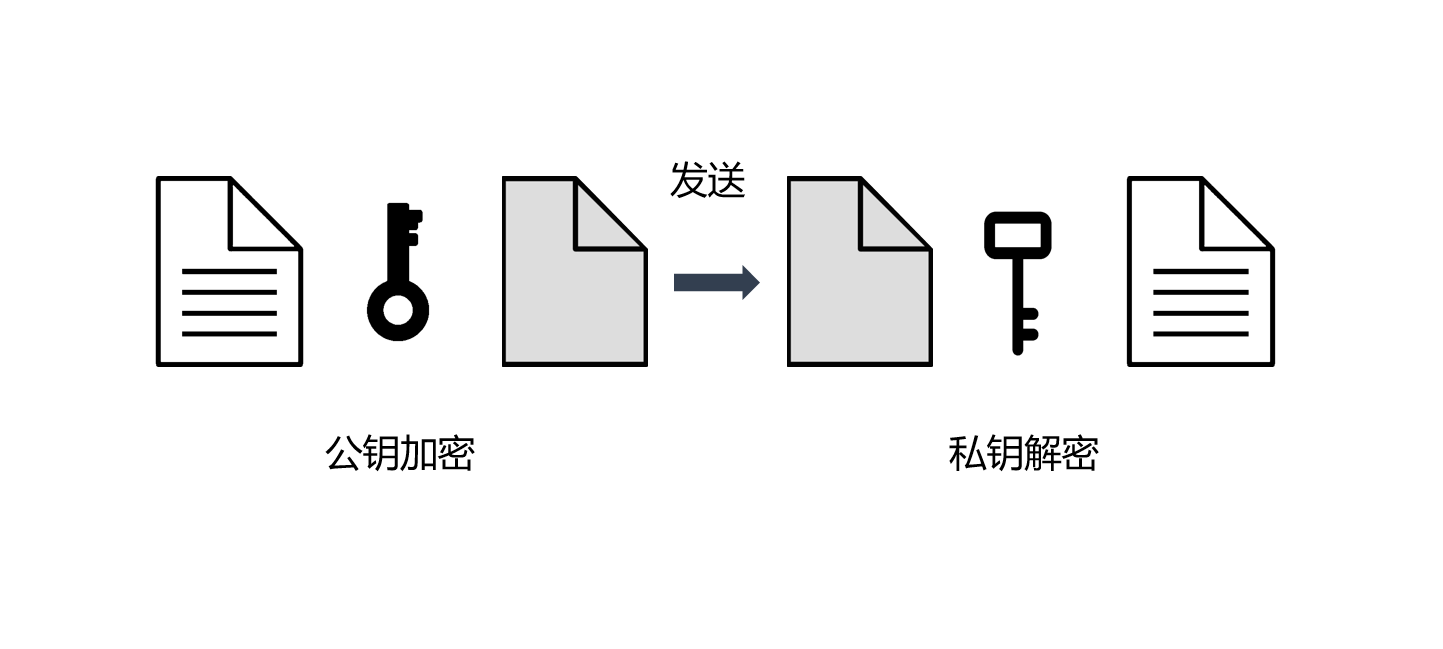

在加密过程中,我们使用公钥来加密信息,反之使用与之匹配的私钥来解密信息。这看起来像是用一把钥匙上锁而用另一把钥匙开锁。其工作原理如下图所示:

发件人使用收件人的公钥,使用一定的加密算法对邮件进行加密,然后把邮件发送出去。当收件人收到邮件后,使用对应的私钥对邮件进行解密,阅读邮件。经过加密,可以有效防止邮件在传输过程中被截取并阅读邮件内容。

以上就是加密邮件的基本工作原理内容。你还希望了解什么信息,可以留言给小编,我们会根据情况请专家为大家解答哦!

最新资讯

Poloniex加密货币交换泄露数据,建议数据安全从SSL证书做起

标签推荐:数字证书申请 | 域名ssl证书 | https证书申请| 数字证书过期| 网站证书安装| 可靠的ssl证书| 小程序证书| ca认证电子签名| 微软代码签名| android数字签名| java代码签名| ssl证书部署| 时间戳技术| 电子签名技术| https证书配置| 谷歌浏览器证书| tomcat数字证书| openssl漏洞| ECC加密算法| 服务器SSL证书| 链路层劫持| 物联网安全技术| 火狐插件签名证书 4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店