微软应用商店现“克隆”游戏,内涵恶意程序Electron Bot

发布日期:2022-03-01据Bleeping Computer网站消息,一种名为 Electron Bot 的恶意程序已通过克隆《地铁跑酷》(Subway Surfer) 和《神庙逃亡》(Temple Run) 等流行游戏进入微软官方商店,导致瑞典、以色列、西班牙和百慕大地区约 5,000 台计算机受到感染。

网络情报公司Check Point发现并分析了这一恶意软件,该软件能让攻击者完全控制受感染的设备,并支持远程命令执行和实时交互。攻击者的主要目的是通过控制 Facebook、Google、YouTube 和 Sound Cloud 上的社交媒体账户来实现社交媒体推广和点击欺诈。

历时三年的进化

Electron Bot的踪迹最早于2018年被发现,当时微软商店内出现了攻击者制作的相册应用Google Photos,从那时起,他们在工具中添加了一些新功能,如高级检测规避、动态脚本加载。

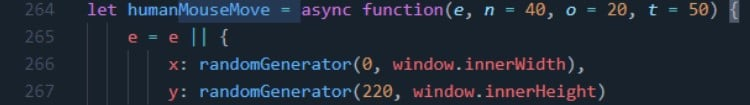

由于是用 Electron 编写,故Electron Bot因此得名,它可通过模拟如同自然人的浏览行为访问网站并执行相关操作。为此,它使用Electron框架中的Chromium引擎打开一个新的隐藏浏览器窗口,设置适当的HTTP标头,展示请求的HTML页面,最后执行鼠标移动、滚动、点击和键盘输入。

在Check Point研究人员对其活动进行分析时,发现Electron Bot主要活动目的在于:

SEO 中毒 – 创建在 Google 搜索结果中排名靠前的恶意软件投放网站;

广告点击——在后台连接到远程站点并点击不可查看的广告;

社交媒体账户推广 - 将流量引向社交媒体平台上的特定内容。

在线产品促销——通过点击其广告来提高商店评级。

由此可见,Electron Bot是以中间商的身份,向那些企图增加非法利润的人提供相应功能及服务,并从中赚取收益。

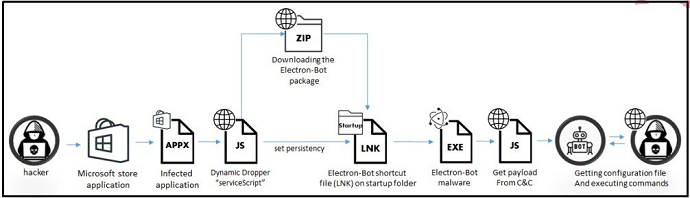

感染链

感染链开始于受害者从微软商店中安装已被克隆的游戏软件,在启动时,后台会动态加载一个JavaScript滴管,以获取Electron Bot的有效载荷并进行安装。恶意软件会在系统下一次启动时运行,并连接到 C2,检索其配置并执行攻击者的任意命令。由于主要的脚本在运行时动态加载,存储在设备内存中的JS文件非常小,看起来也很无害。

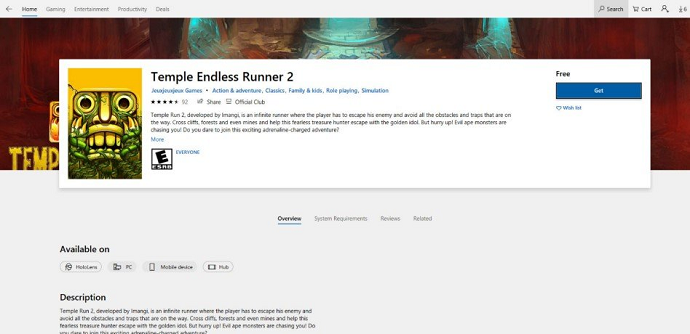

不仅仅是一个游戏

Check Point发现所有克隆游戏都具有上述的恶意功能,由于这些操作都在“幕后”进行,隐蔽性较高,导致这些游戏拥有了较为良好的用户评价,比如2021年9月6日发布的《神庙无尽逃亡2》(Temple Endless Runner 2),在92条评价中收获了大量的五星好评。当然,攻击者们不断刷新他们的诱饵,使用不同的游戏标题及应用,将恶意软件的有效载荷传递给毫无戒心的受害者。

虽然现有版本的 Electron Bot 不会对受感染的设备造成灾难性损害,但攻击者可能修改代码以获取第二阶段的有效载荷,如 RAT甚至勒索软件。 建议 Windows 用户避免下载评论数过低的软件,并仔细检查开发者或发布者的详细信息,确保名称正确且没有拼写错误。

声明:本文相关资讯来自互联网,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站删除。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店