英伟达数据被盗后续:黑客用证书将病毒伪装成显卡驱动

发布日期:2022-03-09英伟达机密数据被盗,让广大网友吃了不少瓜。

但从现在起,每个人都要小心了,别只顾着吃瓜了。

因为黑客们正在用被盗数据制造能骗过系统的病毒。

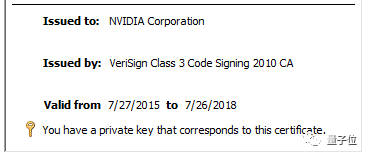

这次泄漏的数据中,包括英伟达开发人员用于签署驱动程序和可执行文件的两个签名证书。

黑客获得的签名证书之一

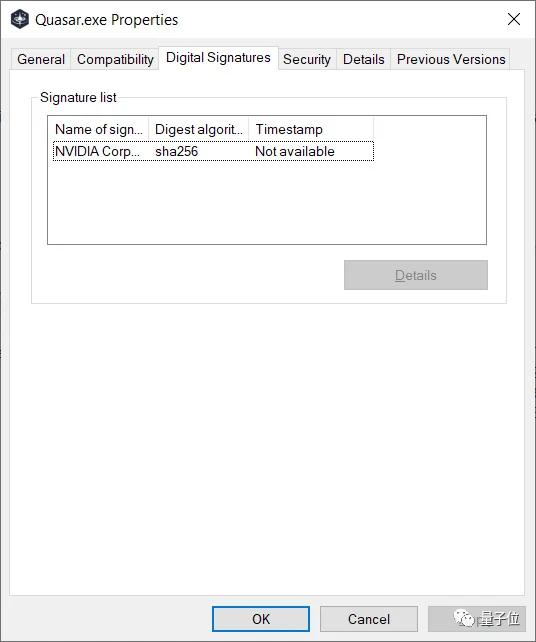

拿到证书后,黑客就可以把恶意程序伪装成英伟达开发的软件,比如显卡驱动,从而骗过系统。

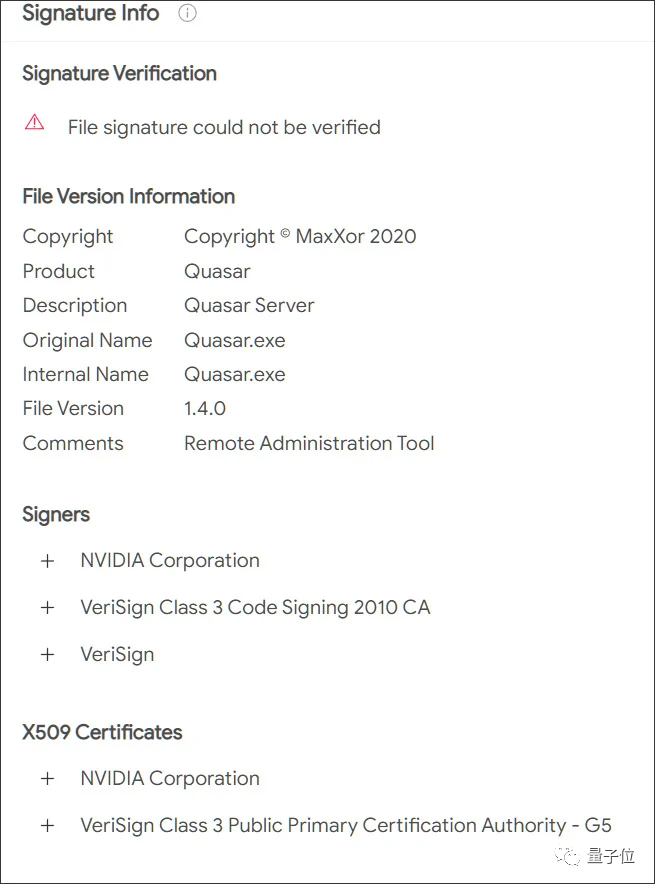

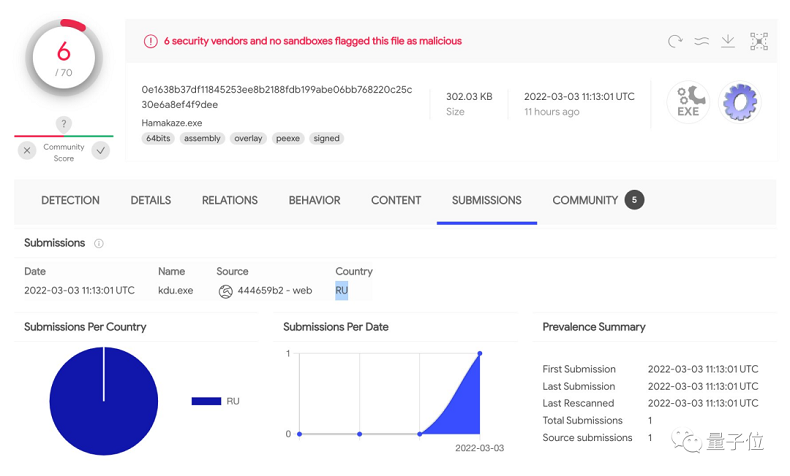

在线查毒平台VirusTotal显示,黑客已经开始尝试用证书给远程访问木马签名了。安全人员也注意到了这一点。

现在黑客和安全人员正在进行着一场攻防大战。

黑客们将打包好的病毒上传到VirusTotal,这里几乎集成了市面上所有杀毒软件。

如果没被杀毒软件查出来,那就说明恶意代码比较安全,可以投放使用了。

除了上面所说的木马外,还有人用证书对Windows驱动程序进行签名。

虽然用于签名的证书已经过期,但仍然会对Windows系统造成风险。

因为Windows系统为了保证向下兼容性,防止系统无法启动,在某些情况下会接受2015年7月29日之前证书签发的驱动程序。

所以用着过期证书,病毒也一样能伪装成合法的英伟达驱动程序。

那用户应该怎么办,才能防止中毒呢?

微软企业和操作系统安全总监David Weston在Twitter上给出了对策:以管理员身份配置Windows Defender应用程序控制策略,这样就能控制可以加载哪些驱动程序,防止病毒被加载到系统中。

然而,使用这种方法比较复杂,并不适合电脑小白。

有人建议微软撤销对这两个英伟达过期证书的许可,但这又有可能导致真的英伟达驱动程序被阻止。

微软真的有点难办。

不过好消息是,虽然系统自带反病毒软件不好使,但由VirusTotal的扫描结果显示,现在的杀毒软件很多能发现伪装的病毒,事情可能并没有想象的那么糟。

安全提醒:

1、本次英伟达代码签名证书被窃取、冒用的事件,警示我们在代码签名证书颁发后,软件开发商仍需要加强手段保密,保证私钥安全,谨防被窃取冒用;

2、代码签名证书仍然是目前防止恶意软件、保护软件开发商身份的有效机制:代码签名机制是基于PKI技术的成熟机制,帮助开发者和最终用户建立安全信任的软件发布环境和使用环境。代码签名证书是由权威CA机构认证开发者身份后颁发,提供给软件开发者对其开发的软件代码进行数字签名,附上可信身份证明并保护代码完整性,防止软件代码被仿冒或篡改。用户下载软件时,操作系统或浏览器可通过数字签名验证软件代码来源可信,且没有被非法篡改或植入病毒木马,保护用户不会被病毒、恶意代码和间谍软件所侵害。较新的操作系统和浏览器都设置较高级别的网络安全策略,要求应用程序、驱动程序和软件程序添加数字签名,Windows用户帐户控制(UAC)会对任何交互式应用程序强制执行数字签名检查。

安全建议:

1、建议软件开发商安全保护好自己的代码签名证书,比如:申请更高级别的ev代码签名证书,采用硬件Key存储证书,保护证书私钥安全;沃通提供EV代码签名证书,具有普通内核代码签名证书的所有功能,但不同的是采用更加严格国际标准扩展验证(EV验证),并且有严格的证书私钥保护机制--必须采用 USB Key来保护签名证书的私钥,以防止证书被非法盗用,确保签名证书安全。EV代码签名证书Pro执行国际标准组织、CA/浏览器论坛和微软规范的严格身份验证标准,并被微软指定用于内核代码签名。

2、建议申请多张代码签名证书,为企业多款不同软件程序进行签名,需要紧急吊销问题证书时,不影响其他软件程序的正常使用;沃通提供微软官方推荐的代码签名证书,列入微软硬件开发人员中心推荐列表,由全球信任顶级根签发,根证书预置在操作系统和浏览器的受信任列表,以及大部分设备和应用程序中,无缝实现签名代码验证和信任。

声明:本文相关资讯来自量子位,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站删除。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店