预警:量子勒索软件出现,攻势迅速

发布日期:2022-05-06量子勒索软件不到4小时完成对受害者设备的加密。

近日,The DFIR Report安全研究人员分析了一款量子勒索软件攻击活动,攻击活动从初始感染到完成加密受害者设备只用了3小时44分钟。攻击时间轴如下所示:

图 攻击时间轴

使用IcedID

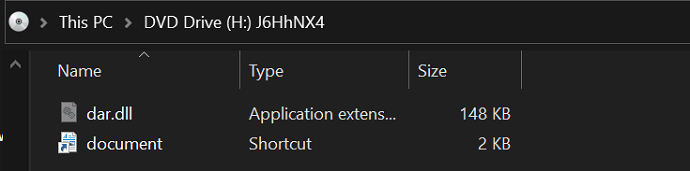

研究人员分析认为攻击活动是通过含有ISO文件附件的钓鱼邮件开始的。

图 ISO文件

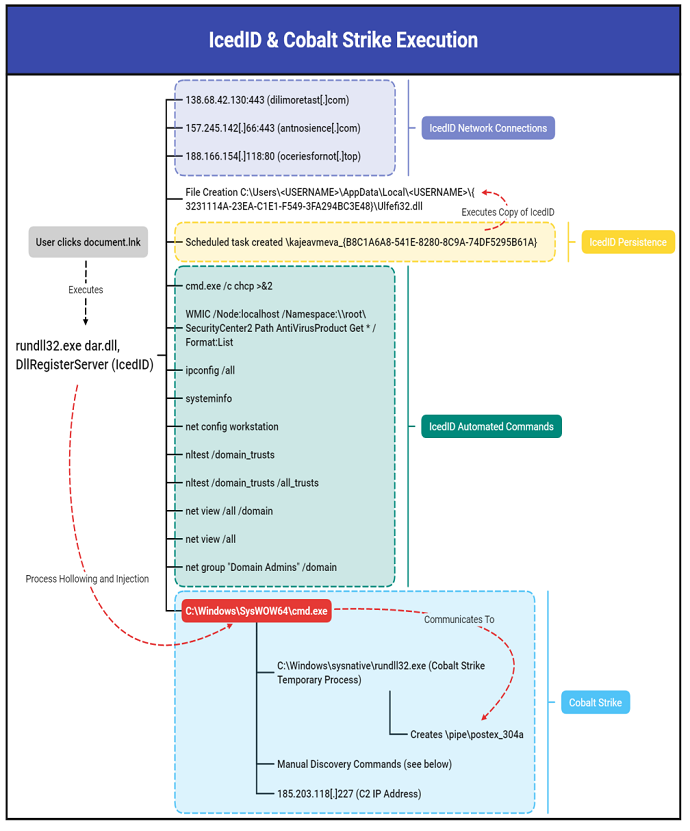

量子勒索软件攻击活动使用IcedID恶意软件作为初始的攻击向量。IcedID是一款模块化的银行木马,过去5年间被广泛用于第二阶段payload部署、加载器和勒索软件。攻击活动会部署Cobalt Strike用于远程访问。初始感染2小时后,攻击者将Cobalt Strike注入C:\Windows\SysWOW64\cmd.exe 进程中来实现检测绕过。

图 使用IcedID

然后,攻击者会负责LSASS内存来窃取Windows域凭证信息,以进一步在网络中传播。接下来的1个小时里,攻击者与环境中的其他服务器建立RDP连接。

然后通过C$ 共享文件夹的方式复制勒索软件(ttsel.exe)到其他主机的方式来部署勒索软件。

C:\Windows\system32\cmd.exe /K copy ttsel.exe \\\c$\windows\temp\最后,攻击者使用WMI和 PsExec来部署量子勒索软件payload——Quantum Locker实现数据窃取和设备加密。

wmic /node:"" /user:"\Administrator" /password:"" process call create "cmd.exe /c c:\windows\temp\ttsel.exe"psexec.exe \\ -u \Administrator -p "" -s -d -h -r mstdc -accepteula -nobanner c:\windows\temp\ttsel.exe整个攻击过程只用了不到4小时时间,而且此类攻击一般发生在晚上或周末,对网络和安全管理员来说没有很大的窗口期来检测和应对攻击活动。

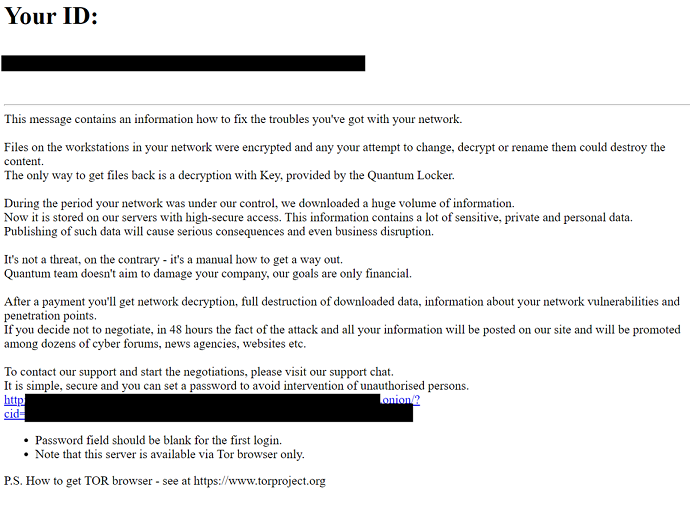

量子勒索软件会加密环境中所有主机的文件,然后释放以下勒索信README_TO_DECRYPT.html,勒索信息称数据在攻击活动中被窃取了,如果受害者不支付赎金就公开这些数据。

图 勒索信

根据受害者不同勒索赎金也不等,部分受害者要求支付15万美元的赎金才能得到解密器,而有受害者收到的勒索赎金要求为数百万美元:

图 勒索赎金

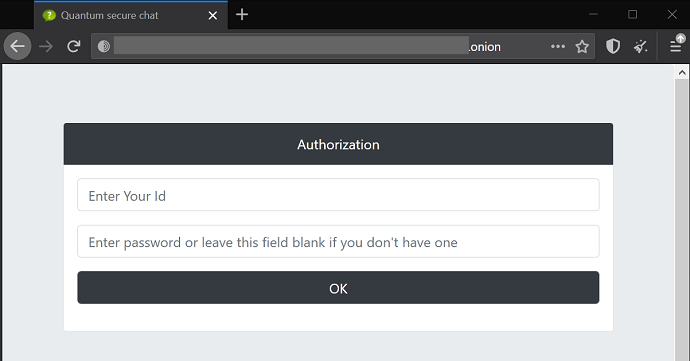

主页有一个选项可以为沟通聊天创建和设置密码:

图 勒索聊天会话

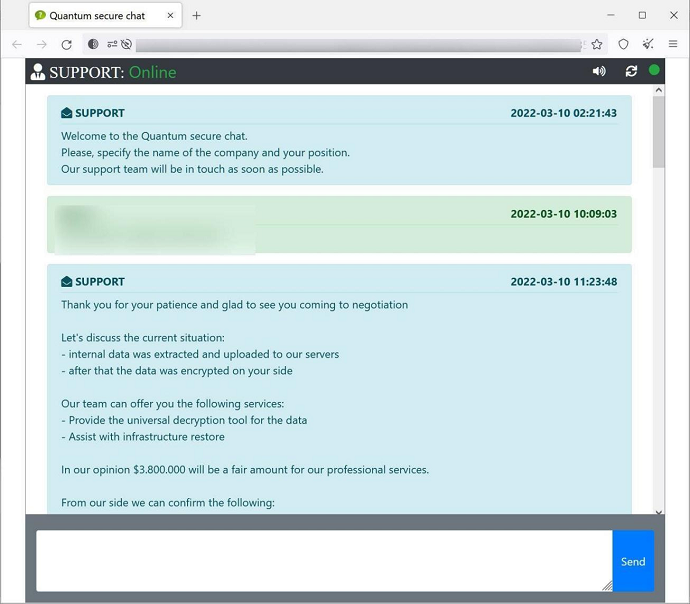

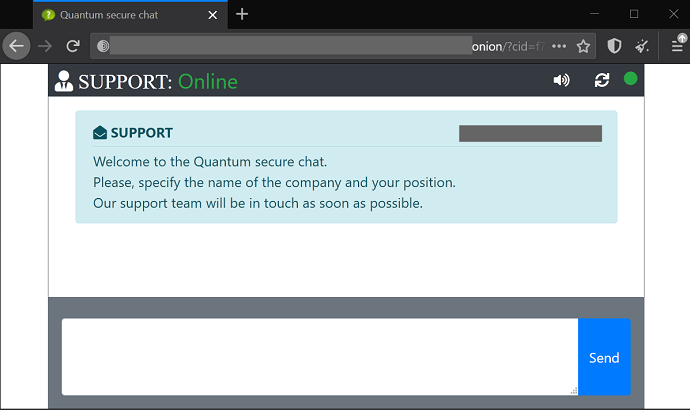

经过认证后,会展示与攻击者的聊天窗口:

图 勒索聊天窗口

总结

量子勒索软件自2021年8月出现以来,已经发起了多次攻击活动。量子勒索软件可以发起快速的勒索攻击,几小时就可以完成整个攻击活动,使得防御者没有足够的时间反应和应对,是一种新型的网络威胁。

完整技术报告参见:https://thedfirreport.com/2022/04/25/quantum-ransomware/

声明:本文相关资讯来自4hou.com,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站删除。

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店