Windows 中的代码执行零日漏洞已被人大肆利用了 7 周

发布日期:2022-06-06安全公司的研究人员近日发现了一个新的微软Office 零日漏洞,该漏洞利用微软诊断工具(MSDT)来运行恶意的PowerShell命令,只需打开Word文档。

这个漏洞无法被微软Defender工具检测出来,不需要宏代码,也不需要提升权限,从而为威胁分子打开了一条可能很危险的攻击途径。该漏洞尚未收到正式编号,业内人士称其为“Follina”(据最新消息,微软现在将该漏洞命名为CVE-2022-30190)。

安全研究人员nao_sec无意中遇到了从白俄罗斯的一个IP地址提交给在线查毒网站Virus Total的一份恶意Word文档,因此偶然发现了这个漏洞。

一个值得关注的恶意文档从白俄罗斯提交。它使用Word的外部链接来加载HTML,然后使用“ms-msdt”方案来执行PowerShell代码。

安全研究人员Kevin Beaumont进一步分析了代码后解释道,即使宏脚本明明已被禁用,微软Word也会执行调用MSDT的命令行字符串。

此处的这个恶意Word文档使用远程模板功能从远程服务器获取HTML文件。反过来,HTML使用MS-MSDT URI协议方案来加载任何额外代码,并执行恶意PowerShell代码。

虽然微软Office中的受保护视图(Protected View)功能确实发出警告,提醒用户注意可能恶意的文件,但只要将文档更改为富文本格式(RTF)文件,就可以避开这种警告机制,导致该文档运行漏洞利用代码,甚至不用在Windows资源管理器中使用预览窗格打开文档。

该漏洞目前存在于Office 2013、Office 2016、修补版的Office 2021以及全面更新的Office Pro Plus 2019中。据另一项分析显示,网络安全公司Huntress的研究人员证实了Beaumont的发现,即恶意文档的有效载荷可以从Windows资源管理器的预览窗格加以执行。

此外,他们还发现执行有效载荷的HTML来自“xmlformats.com”,这个域现在不再处于活跃状态。据研究人员声称,攻击者可以利用该漏洞访问受害者网络上的远程位置,具体取决于有效载荷。

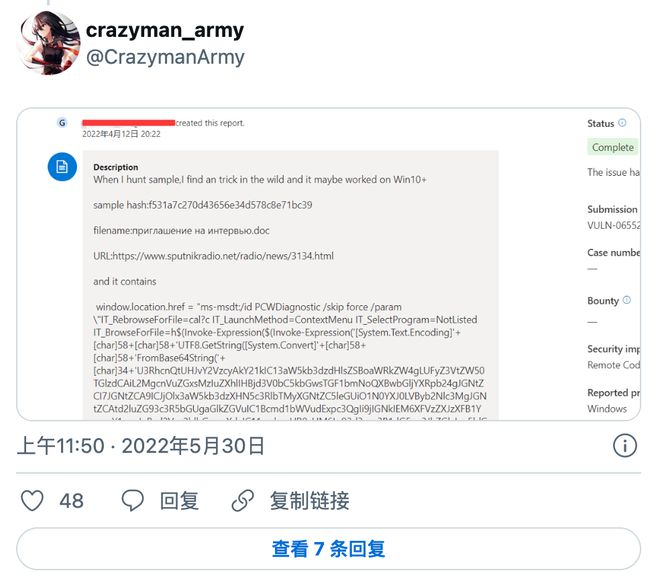

据Shadow Chaser Group的成员发布的屏幕截图显示,更糟糕的是,据报道微软早就知道了这个漏洞,然而却没把它当回事,声称这不是与安全相关的问题,因为MSDT需要用户密码才能运行,而且该公司无法再现这个问题。

微软在4月12日悄然关闭了漏洞报告工单,将该问题标为已解决,将影响标为是远程代码执行。

声明:本文相关资讯来自网易新闻,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站删除。

专题推荐

网络通信安全,需要https守护——SSL证书助力保障网站安全可信

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店