谷歌首次成功实现SHA-1碰撞攻击

发布日期:2017-02-242月23日谷歌宣布,谷歌研究人员和阿姆斯特丹CWI研究所合作发布了一项新的研究,详细描述了成功的SHA1碰撞攻击,他们称之为“SHAttered”攻击,90天后谷歌将公布实现细节。

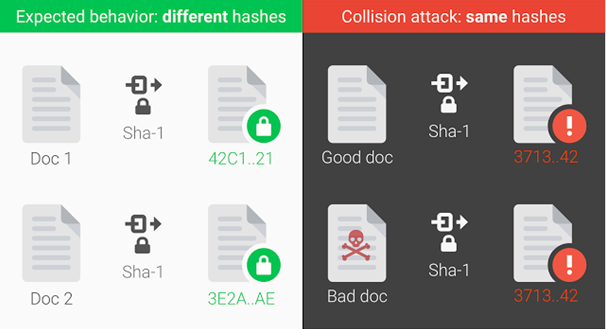

“SHAttered”攻击:不同消息,相同哈希值

SHA1主要是用于数字签名的摘要算法,可将原始消息转换为长字符串,用作该消息的哈希值(指纹)。通常用于验证消息的完整性,一旦消息被篡改,哈希值将产生变化。理论上,两个不同的消息不会产生相同的哈希值。当针对两个不同的消息产生相同的哈希值(指纹)时,就出现了碰撞攻击。利用碰撞攻击,攻击者可针对文件甚至数字证书生成同样的哈希值,并以此欺骗系统接受恶意文件替代原有的无害文件。

作为实现攻击的证明,谷歌发布了两个具有相同SHA-1哈希值但内容不同的PDF文件[PDF1,PDF2]。研究人员介绍称,“SHAttered”攻击比暴力破解攻击速度快10万倍,在亚马逊的云计算平台上执行成本仅为11万美元。

哪些系统易受“SHAttered”攻击影响

尽管十几年前研究人员已经警告SHA1的安全性缺失,但SHA1算法仍被广泛使用。任何依赖SHA-1进行数字签名、文件完整性或文件识别的应用程序都可能受“SHAttered”攻击影响。这些包括:数字证书签名、电子邮件PGP / GPG签名、软件供应商签名、软件更新、ISO校验和备份系统、重复数据删除系统、GIT等等。而对SHA-1的实际攻击,将最终说服行业迫切需要转向更安全的替代品。

在HTTPS证书方面,Chrome、火狐、Safari等主流浏览器已经宣布,2017年初开始停止信任SHA1签名的HTTPS证书。统计显示在2017年2月仍有11万份左右的SHA-1证书,这占所有公开信任证书的0.7%,低于一年前的13.3%。“SHAttered”攻击的实现,意味着SHA1算法走向末路,仍在使用SHA1证书的用户,可尽快联系沃通申请安全级别更高的HTTPS证书。

90天内该做些什么?

谷歌计划在90天后发布用于碰撞攻击的概念验证(PoC)代码,届时任何人都可以生成两个具有相同哈希值的不同PDF文件。为防止此类攻击,仍然依赖于不安全SHA1算法的服务,有三个月的时间替换成更安全的算法,如SHA-256和SHA-3。同时,谷歌和研究人员发布了一个免费检测工具,可以检测文件是否属于碰撞攻击的一部分,可以在shattered.io找到该工具和关于碰撞攻击的更多信息。

消息来源:谷歌安全博客 沃通原创整理,转载请注明出处http://www.wosign.com/News/sha1-SHAttered.htm

4006-967-446

4006-967-446 沃通数字证书商店

沃通数字证书商店