研究人员发现量子安全算法Kyber的实现版本存在KyberSlash缺陷,如遭利用可被用来恢复密钥。

安全内参1月8日消息,Kyber密钥封装机制(KEM)的多款实现工具都存在KyberSlash缺陷。如遭到利用,将可被用来恢复密钥。

CRYSTALS-Kyber是量子安全算法Kyber密钥封装机制的官方实现工具,是 CRYSTALS(代数格密码套件)算法套件的一部分。它专为通用加密而设计,是美国国家标准与技术研究院(NIST)选出的旨在抵御量子计算机发动攻击的推荐算法。

一些热门应用使用了Kyber实现工具,比如Mullvad VPN、Signal Messenger。后者去年宣布采用CRYSTALS-Kyber KEM作为额外层。攻击者必须突破该层才能计算保护用户通信的密钥。

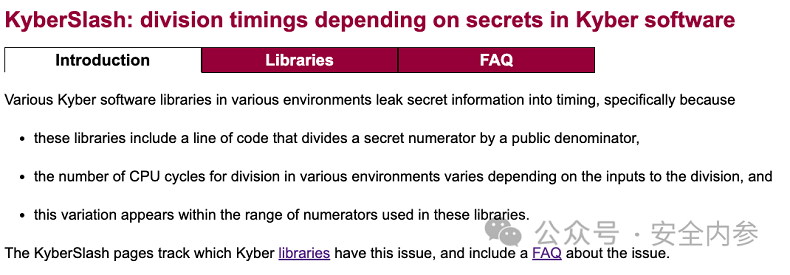

KyberSlash缺陷攻击是基于时间的攻击。攻击者利用Kyber在解封装过程中某些除法操作的执行方式,从而分析执行时间并推导可能损害加密的密钥。

如果一个实施 Kyber 的服务允许多个操作请求同一密钥对,攻击者可以测量时间差并逐渐推算出密钥。

Cryspen的研究人员Goutam Tamvada、Karthikeyan Bhargavan和Franziskus Kiefer,发现了造成KyberSlash漏洞(KyberSplash1和KyberSplash2)的问题代码片段。Cryspen是一家专门提供验证工具和经数学证明的软件供应商。

研究人员在在树莓派系统上演示KyberSlash1。他们尝试了三次,有两次根据解密时间恢复了Kyber的密钥。

Cryspen分析人员于2023年11月底发现了KyberSlash1漏洞,并向Kyber的开发人员报告了这一问题。后者于12月1日推出了KyberSlash1的补丁。

然而,这项修复并未被标记为安全问题。直到12月15日,Cryspen才采取更加公开的方式,开始逐个通知受影响的项目升级Kyber实现工具。

12月30日,Prasanna Ravi和Matthias Kannwischer发现KyberSlash2漏洞,并负责任地进行了报告。随后,该漏洞得到修复。

截至2024年1月2日,确定受影响的项目及修复状态如下:

pq-crystals/kyber/ref – 已全面修复

symbolicsoft/kyber-k2so – 已全面修复

aws/aws-lc/crypto/kyber主分支– 已全面修复

zig/lib/std/crypto/kyber_d00.zig – 已全面修复

liboqs/src/kem/kyber – 仅修复KyberSlash1漏洞

aws/aws-lc/crypto/kyber, fips-2022-11-02 branch – 仅修复KyberSlash1漏洞

randombit/botan – 仅修复KyberSlash1漏洞

mupq/pqm4/crypto_kem/kyber – 仅修复KyberSlash1漏洞

antontutoveanu/crystals-kyber-javascript – 未修复

Argyle-Software/kyber – 未修复

debian/src/liboqs/unstable/src/kem/kyber – 未修复

kudelskisecurity/crystals-go – 未修复

PQClean/PQClean/crypto_kem/kyber/aarch64 – 未修复

PQClean/PQClean/crypto_kem/kyber/clean – 未修复

rustpq/pqcrypto/pqcrypto-kyber(Signal 使用)– 未修复

另外,以下库不含需要输入密钥的除法操作,因此被标记为未受影响:

boringssl/crypto/kyber

filippo.io/mlkem768

formosa-crypto/libjade/tree/main/src/crypto_kem/kyber/common/amd64/avx2

formosa-crypto/libjade/tree/main/src/crypto_kem/kyber/common/amd64/ref

pq-crystals/kyber/avx2

pqclean/crypto_kem/kyber/avx2

最坏的情况是密钥发生泄露,但这并不意味着所有使用Kyber的项目都容易泄露密钥。

KyberSlash漏洞的后果取决于具体的Kyber实现工具,可能因实际用例和额外安全措施而有所不同。

例如,Mullvad表示KyberSlash不会影响其VPN产品,因为他们为每个新隧道连接使用唯一密钥对。这样,攻击者无法对同一对密钥发动一系列时间攻击。

外媒BleepingComputer已联系Signal,希望了解KyberSlash漏洞对其加密和用户通信的实际影响以及该项目的纠正计划,但目前尚未获得评论。

参考资料:https://www.bleepingcomputer.com/news/security/kyberslash-attacks-put-quantum-encryption-projects-at-risk/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表沃通CA立场,转载目的在于传递更多信息。如有侵权,请联系删除。