一种新的网络攻击活动 正在利用 PowerShell 脚本与合法的红队工具相关联从受感染的 Windows 系统中窃取 NTLMv2 哈希,攻击活动主要分布在澳大利亚、波兰和比利时。该活动被Zscaler ThreatLabz设置代号为Steal-It。

NTLMv2 hash是Windows下的一种密码hash,用于对密码进行哈希处理,在客户端和服务器之间进行身份验证。

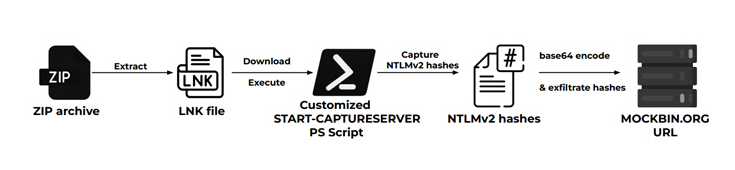

“在这次活动中,威胁行为者使用Nishang的Start-CaptureServer PowerShell脚本的定制版本窃取和泄露NTLMv2哈希,执行各种系统命令,并通过Mockbin API泄露检索到的数据,”安全研究人员Niraj Shivtarkar和Avinash Kumar说。

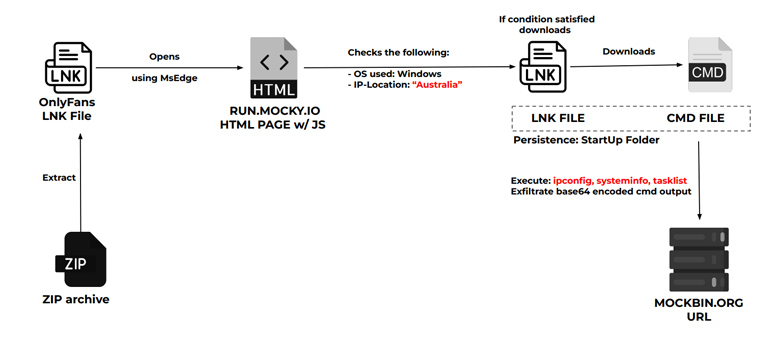

Nishang 是一个框架和PowerShell 脚本的集合,以及用于进攻性安全、渗透测试和红队测试的有效载荷。这些攻击利用了多达五个不同的感染链,尽管它们都利用包含ZIP存档的网络钓鱼电子邮件作为起点,使用地理围栏技术渗透特定目标。

NTLMv2哈希窃取感染链:采用前面提到的 Start-CaptureServer PowerShell 脚本自定义版本收集 NTLMv2 哈希。

系统信息窃取感染链:是通过OnlyFans 引诱澳大利亚用户目标下载 CMD 文件窃取系统信息;

Fansly whoami感染链:它使用 乌克兰和俄罗斯模特的露骨图片引诱波兰用户下载CMD文件从而泄露 whoami 命令的结果;

Windows更新感染链:使用虚假的Windows更新脚本针对比利时用户设计用于运行任务列表和系统信息等命令。

声明:内容来源thehackernews,转载目的在于传递更多资讯。如有侵权,请联系本站处理。