【沃通WoTrus安全资讯站】据THN9月13日消息,Microsoft警告说,一种利用初始访问代理进行的新型网络钓鱼活动,用Teams消息作为诱饵渗透公司网络。这家科技巨头的威胁情报团队正在以Storm-0324的名义跟踪该集群,该集群也被称为TA543和Sagrid。

微软表示:“从 2023 年 7 月开始,观察到 Storm-0324 使用开源工具分发有效载荷,通过 微软Teams 聊天消息发送网络钓鱼诱饵,”并补充说,这一发展标志着以电子邮件为感染媒介的网络钓鱼方式正在发送转变。

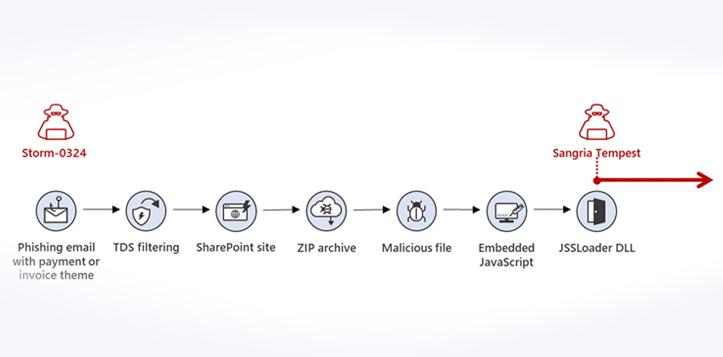

Storm-0324 在网络犯罪经济中作为有效载荷分配器运行,提供允许使用规避感染链传播各种有效载荷的服务。这包括下载器、银行木马、勒索软件和模块化工具包的组合,例如Nymaim,Gozi,TrickBot,IcedID,Gootkit,Dridex,Sage,GandCrab和JSSLoader等。

攻击者过去安装的攻击序列使用发票和付款主题的诱饵电子邮件来诱骗用户下载分发JSSLoader的SharePoint托管的ZIP存档文件,JSSLoader是一种能够分析受感染计算机并加载其他有效负载的恶意软件加载程序。

“假冒电子邮件链是高度回避的,利用像BlackTDS和Keitaro这样的流量分配系统(TDS),它们提供识别和过滤功能来定制用户流量,”微软表示。

“这种过滤功能允许攻击者逃避某些IP范围的检测,这些IP范围可能是安全解决方案,如恶意软件沙箱,同时还成功地将受害者重定向到他们的恶意下载站点。

恶意软件提供的访问权限为勒索软件即服务 (RaaS) 参与者 Sangria Tempest(又名 Carbon Spider、ELBRUS 和 FIN7)进行利用后操作和部署文件加密恶意软件铺平了道路。

自 2023 年 7 月起,该作案手法进行了改头换面,网络钓鱼诱饵通过带有恶意链接的 Teams 消息发送,该恶意链接指向 SharePoint 上托管的恶意 ZIP 文件。

这是通过利用名为 TeamsPhisher 的开源工具实现的,该工具使 Teams 租户用户能够利用 JUMPSEC 在 2023 年 6 月首次强调的问题,将文件附加到发送到外部租户的消息中。

值得注意的是,俄罗斯民族国家行为者 APT29(又名午夜暴雪)在 2023 年 5 月针对全球约 40 个组织的攻击中采用了类似的技术。该公司表示,它已经进行了几项安全增强以阻止威胁,并“暂停了与不真实或欺诈行为相关的已识别帐户和租户”。

“由于Storm-0324将访问权限移交给其他威胁行为者,因此识别和修复Storm-0324活动可以防止勒索软件等更危险的后续攻击,”Microsoft进一步指出。

卡巴斯基详细介绍了臭名昭著的勒索软件组织古巴(又名COLDDRAW和Tropical Scorpius)的策略,技术和程序,同时确定了一个名为“V Is Vendetta”的新别名,该别名被怀疑已被子组织或附属机构使用。该组织与RaaS计划一样,采用双重勒索商业模式攻击世界各地的众多公司并产生非法利润。

入口路由需要利用 ProxyLogon、ProxyShell、ZeroLogon,以及 Veeam Backup & Replication 软件中的安全漏洞来部署 Cobalt Strike 和名为 BUGHATCH 的自定义后门,然后用于交付 BURNTCIGAR 的更新版本,以终止主机上运行的安全软件。

卡巴斯基说:“古巴网络犯罪团伙使用了广泛的公开可用和定制工具库,并保持最新状态,以及各种技术和方法,包括相当危险的技术和方法,如BYOVD。

勒索软件攻击在 2023 年出现了大幅飙升,英国国家网络安全中心 (NCSC) 和国家犯罪局 (NCA) 指出,它们“依赖于复杂的供应链”。

“专注于特定的勒索软件菌株充其量可能是令人困惑的,最坏的情况是无济于事,”这些机构在本周早些时候发布的一份报告中表示。“大多数勒索软件事件不是由于复杂的攻击技术;对受害者的最初访问是通过机会主义获得的,成功通常是网络卫生不良的结果。

参考链接:thehackernews.com/2023/09/microsoft-warns-of-new-phishing.html

声明:本文来自THN,版权归作者所有。文章内容仅代表作者独立观点,不代表本站立场,转载目的在于传递更多信息。如有侵权,请联系本站处理。